30 de julio de 2025

Un empleado se conecta desde Londres y se le pide que introduzca una contraseña de un solo uso (OTP). contraseña de un solo uso (OTP).

Diez minutos después, el mismo usuario se conecta desde Sydney e introduce otra OTP.

Ambos intentos pasan autenticación multifactor (AMF). Solo uno es legítimo.

Este es el principal punto débil de muchas estrategias de autenticación basada en el riesgo (RBA): se activa una autenticación adicional, pero no se verifica realmente quién está detrás de la pantalla..

Los atacantes lo saben y se aprovechan de ello.

Grupos como Araña dispersa han puesto en peligro a grandes organizaciones, como M&SCo-op y Qantas, engañando a los usuarios para que aprueben accesos fraudulentos. Armados con IA, están lanzando campañas de phishing, clonaciones de voz e intentos de suplantación de identidad más convincentes que nunca.

Al mismo tiempo, las plantillas están más distribuidas, los dispositivos son más diversos y las señales de identidad son más difíciles de confiar.

El resultado es claro: la tradicional MFA ya no es suficiente en momentos de alto riesgo. Para defenderse de las amenazas modernas, las organizaciones deben ir más allá de los códigos de acceso y las notificaciones push. Necesitan una forma de verificar la identidad, no sólo el conocimiento o la posesión. En este post, exploraremos cómo la verificación biométrica llena ese vacío, y cómo el enfoque de iProov ayuda a las organizaciones a adaptarse al panorama actual de amenazas sin añadir fricción para los usuarios legítimos.

¿Qué es la autenticación basada en el riesgo?

La autenticación basada en el riesgo (RBA) es un enfoque de seguridad que ajusta dinámicamente los requisitos de autenticación en función de señales de riesgo contextuales, como la reputación del dispositivo, la ubicación geográfica, la hora de acceso o las anomalías de comportamiento.

Cuando la actividad parece de bajo riesgo, se concede a los usuarios un acceso sin problemas. Pero cuando algo se desvía de la norma, como un intento de inicio de sesión desde un país desconocido, RBA activa pasos de verificación adicionales.

Este modelo adaptativo establece un equilibrio entre la seguridad y la experiencia del usuario, ayudando a reducir la fricción y dificultando el éxito de los atacantes, incluso si las credenciales están comprometidas.

El papel de la autenticación basada en el riesgo en la confianza cero

RBA no es sólo una característica de conveniencia - es un pilar clave de un marco de seguridad de Confianza Cero. Zero Trust no asume ninguna confianza implícita, independientemente del usuario, el dispositivo o la red. Cada intento de acceso debe verificarse de forma continua y contextual.

Al evaluar el riesgo en tiempo real, RBA le permite:

- Reforzar la verificación de los accesos de alto riesgo

- Minimizar la fricción para los usuarios de bajo riesgo

- Validación continua de la identidad más allá del inicio de sesión

Crea un modelo de control de acceso dinámico que se adapta a los cambios de riesgo, en estrecha consonancia con los principios de Confianza Cero.

El problema del AMF tradicional

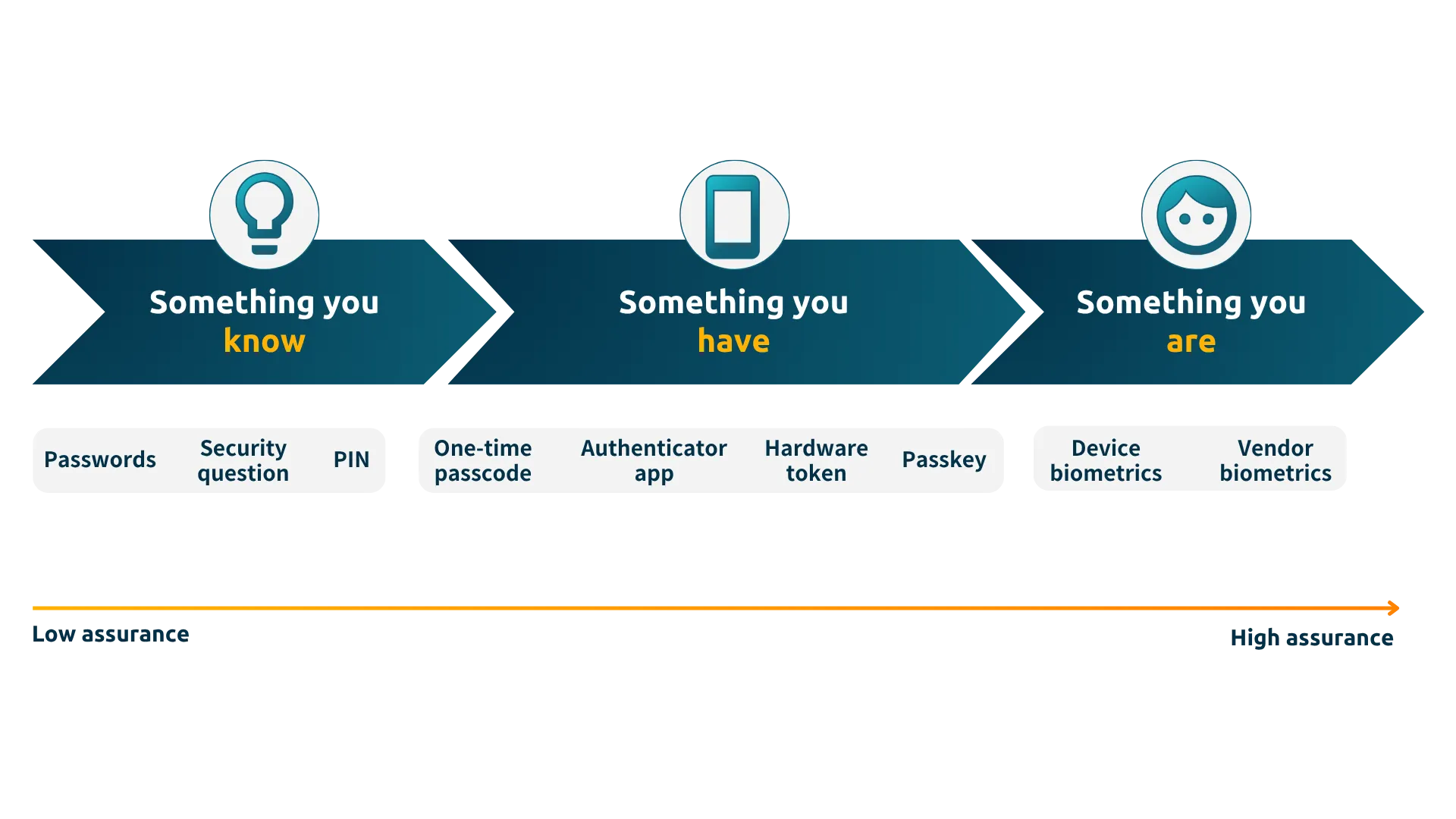

La autenticación basada en el riesgo es una solución inteligente a la disyuntiva entre seguridad y velocidad. Sin embargo, su eficacia suele verse mermada por la debilidad de los métodos de autenticación por pasos. La mayoría de las organizaciones siguen dependiendo de OTP, notificaciones push o preguntas de seguridad, que pueden ser interceptadas, manipuladas o manipuladas socialmente. Estos métodos sólo verifican si usted conoce una credencial (conocimiento) o tiene acceso a un dispositivo (posesión). No verifican quién eres (inherencia).

Cómo eluden los atacantes la AMF en los flujos de trabajo basados en el riesgo

Agentes de amenazas como Scattered Spider han revelado lo vulnerable que se vuelve la AMF cuando se desconecta de la identidad. Sus tácticas incluyen:

- Phishing de credenciales a través de páginas de inicio de sesión falsas o convenciendo a los proveedores de telecomunicaciones para que transfieran números de teléfono a tarjetas SIM controladas por los atacantes, lo que les permite interceptar los OTP de los SMS.

- Suplantación de empleados utilizando clones de voz generados por IA para engañar a los servicios de asistencia y hacer que compartan códigos MFA o autoricen nuevos dispositivos.

- Secuestro de sesión o emulación de dispositivos para imitar entornos de usuario legítimos y eludir las señales de riesgo.

- bombardeo de AMF para abrumar a los usuarios con repetidas notificaciones push hasta que aprueben una por frustración o confusión.

Estas técnicas tienen éxito porque explotan un fallo común: la suposición de que pasar la AMF significa confirmar la identidad. Dado que la IA hace que estos ataques sean más rápidos y convincentes, la autenticación basada en el riesgo debe evolucionar para incluir una verificación más sólida basada en la identidad. En situaciones de alto riesgo, ya no basta con verificar la posesión, es necesario verificar la identidad.

Biometría: La capa que falta en la autenticación basada en el riesgo

La verificación biométrica resuelve el problema principal: verifica que la persona correcta está detrás del inicio de sesión, no sólo alguien que tiene el dispositivo correcto. Es una capacidad crítica para casos de uso de alto riesgo, como:

- Recuperación de cuentas

- Incorporación a distancia

- Gestión de accesos privilegiados

- Autorización de nuevos dispositivos

La biometría vincula el acceso a la persona, no a la contraseña, el teléfono o el correo electrónico. Es resistente a la suplantación de identidad, no puede interceptarse ni compartirse, y cuando se hace de forma pasiva, como el enfoque de iProov, añade poca o ninguna fricción a las personas reales.

Por qué la biometría supera a la tradicional AMF

Cuando se añade a un marco RBA, la biometría ofrece claras ventajas:

- Mayor seguridad: Confirme a la persona real, no sólo un dispositivo o token

- Fraude inferior: Phishing, spoofing y deepfakes no funcionan contra la detección de actividad

- Mejor experiencia de usuario: La verificación facial pasiva evita pasos añadidos

- Preparado para el futuro: Resistente a la IA, nativa en la nube y adaptable a la evolución de las amenazas.

A diferencia de las OTP y las notificaciones push, la biometría facial de iProov proporciona una seguridad resistente incluso cuando los actores de amenazas evolucionan sus tácticas, detectando, adaptándose y defendiéndose continuamente contra los métodos de ataque emergentes.

Cómo reforzar hoy su estrategia de AMF

Si está evaluando formas de cerrar la brecha de garantía en su estrategia RBA, céntrese en estas áreas:

- Elija datos biométricos que verifiquen livenessy no sólo la coincidencia de imágenes

- Buscar métodos pasivos para reducir la fricción con el usuario

- Dar prioridad a la tecnología resistente a la IA que detecta deepfakes y se adapta a la evolución de las amenazas en tiempo real.

- Aplicar la biometría a las interacciones de mayor riesgo

- Seleccione proveedores que se integren a la perfección con su actual pila de identidades

Hable con un consultor para explorar cómo encaja la autenticación biométrica en sus flujos de trabajo de autenticación basados en riesgos.