30 luglio 2025

Un dipendente si collega da Londra e gli viene richiesto di inserire un codice di accesso unico (OTP).

Dieci minuti dopo, lo stesso utente si collega da Sydney e inserisce un altro OTP.

Entrambi i tentativi superano autenticazione a più fattori (MFA). Solo uno è legittimo.

Questo è il punto debole di molte strategie di autenticazione basata sul rischio (RBA): si attiva un'autenticazione aggiuntiva, ma non si verifica realmente chi si nasconde dietro lo schermo..

Gli aggressori lo sanno e lo sfruttano.

Gruppi come Ragno sparso hanno hanno compromesso importanti organizzazioni, tra cui M&SCo-op e Qantas, inducendo gli utenti ad approvare accessi fraudolenti. Armati di intelligenza artificiale, stanno lanciando campagne di phishing, clonazioni vocali e tentativi di impersonificazione più convincenti che mai.

Allo stesso tempo, la forza lavoro è più distribuita, i dispositivi sono più diversi e i segnali di identità sono più difficili da fidarsi.

Il risultato è chiaro: l'MFA tradizionale non è più sufficiente nei momenti ad alto rischio. Per difendersi dalle minacce moderne, le organizzazioni devono andare oltre i codici di accesso e le notifiche push. Hanno bisogno di un modo per verificare l'identità, non solo la conoscenza o il possesso. In questo post analizzeremo come la verifica biometrica colmi questa lacuna e come l'approccio di iProov aiuti le organizzazioni ad adattarsi al panorama odierno delle minacce senza aggiungere attriti per gli utenti legittimi.

Che cos'è l'autenticazione basata sul rischio?

L'autenticazione basata sul rischio (RBA) è un approccio alla sicurezza che regola dinamicamente i requisiti di autenticazione in base a segnali di rischio contestuali, come la reputazione del dispositivo, la posizione geografica, l'ora di accesso o le anomalie comportamentali.

Quando l'attività appare a basso rischio, agli utenti viene concesso l'accesso senza problemi. Ma quando qualcosa si discosta dalla norma, come un tentativo di accesso da un Paese sconosciuto, l'RBA attiva ulteriori fasi di verifica.

Questo modello adattivo raggiunge un equilibrio tra sicurezza ed esperienza dell'utente, contribuendo a ridurre l'attrito e rendendo più difficile il successo degli aggressori, anche se le credenziali sono compromesse.

Il ruolo dell'autenticazione basata sul rischio in Zero Trust

L'RBA non è solo una funzione comoda, ma un pilastro fondamentale di un quadro di sicurezza Zero Trust. Zero Trust non presuppone alcuna fiducia implicita, indipendentemente dall'utente, dal dispositivo o dalla rete. Ogni tentativo di accesso deve essere verificato, in modo continuo e contestuale.

Valutando il rischio in tempo reale, l'RBA consente di:

- Imporre una verifica più rigorosa per gli accessi ad alto rischio

- Ridurre al minimo l'attrito per gli utenti a basso rischio

- Convalida continua dell'identità oltre l'evento di login

Crea un modello di controllo degli accessi dinamico che si adatta al variare del rischio, allineandosi strettamente ai principi di Zero Trust.

Il problema dell'AMF tradizionale

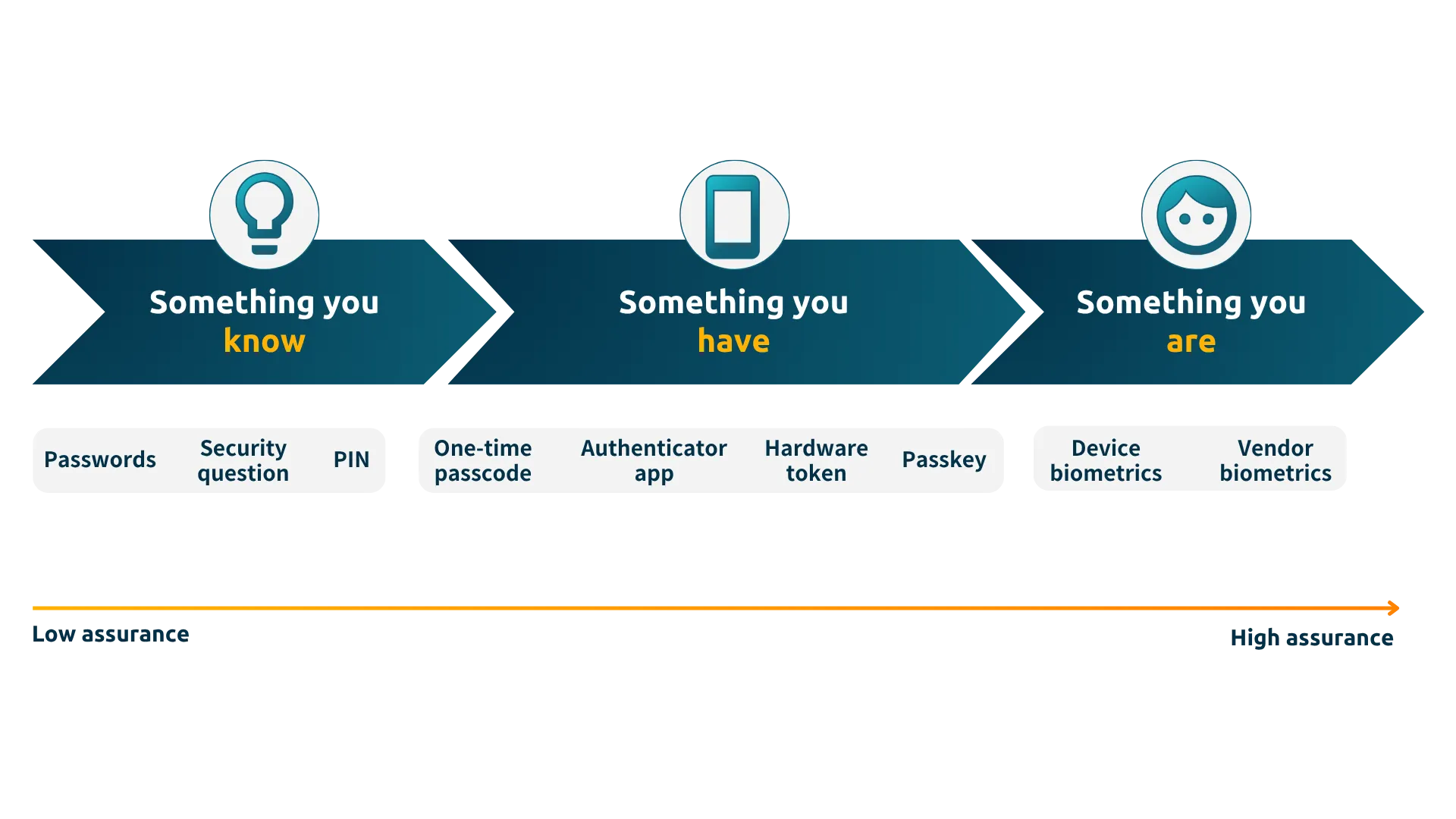

L'autenticazione basata sul rischio è una soluzione intelligente al compromesso sicurezza/velocità. Tuttavia, la sua efficacia è spesso compromessa da metodi di metodi di autenticazione step-up. La maggior parte delle organizzazioni si affida ancora a OTP, notifiche push o domande di sicurezza, che possono essere intercettate, manipolate o manipolate socialmente. In particolare, questi metodi verificano solo se si conosce una credenziale (conoscenza) o se si ha accesso a un dispositivo (possesso). Non verificano chi siete (ereditarietà).

Come gli aggressori aggirano l'MFA nei flussi di lavoro basati sul rischio

Gli attori delle minacce, come Scattered Spider, hanno rivelato quanto l'MFA diventi vulnerabile quando è scollegato dall'identità. Le loro tattiche includono:

- credenziali di phishing attraverso false pagine di login o convincendo i fornitori di servizi di telecomunicazione a trasferire i numeri di telefono alle carte SIM controllate dagli aggressori, consentendo loro di intercettare gli SMS OTP.

- Impersonare i dipendenti utilizzando cloni vocali generati dall'intelligenza artificiale per ingannare gli help desk e indurli a condividere i codici MFA o ad autorizzare nuovi dispositivi.

- Dirottamento di sessione o emulazione di dispositivi per simulare ambienti utente legittimi e aggirare i segnali di rischio.

- bombardamento MFA per sommergere gli utenti con ripetute notifiche push finché non ne approvano una per frustrazione o confusione.

Queste tecniche hanno successo perché sfruttano un difetto comune: il presupposto che superare l'MFA significhi confermare l'identità. Poiché l'intelligenza artificiale rende questi attacchi più rapidi e convincenti, l'autenticazione basata sul rischio deve evolversi per includere una verifica più forte, basata sull'identità. In scenari ad alto rischio, la verifica del possesso non è più sufficiente: è necessario verificare l'identità. verificare l'identità.

Biometria: Il livello mancante nell'autenticazione basata sul rischio

La verifica biometrica risolve il problema centrale: verifica che la persona giusta dietro il login, e non solo che abbia il dispositivo giusto. Si tratta di una funzionalità fondamentale per i casi d'uso ad alto rischio, come ad esempio:

- Recupero del conto

- Onboarding a distanza

- Gestione degli accessi privilegiati

- Autorizzazione di un nuovo dispositivo

La biometria vincola l'accesso all'individuo, non alla password, al telefono o all'e-mail. È resistente al phishing, non può essere intercettata o condivisa e, se effettuata in modo passivo, come l'approccio di iProov, aggiunge poco o nessun attrito per gli individui autentici.

Perché la biometria supera l'MFA tradizionale

Quando viene aggiunta a un quadro RBA, la biometria offre vantaggi distinti:

- Garanzia superiore: Conferma della persona reale, non solo di un dispositivo o di un token

- Frode inferiore: Phishing, spoofing e deepfake non funzionano contro il rilevamento della presenza

- Migliore esperienza dell'utente: La verifica passiva del volto evita ulteriori passaggi

- A prova di futuro: Resistente all'intelligenza artificiale, cloud-native e adattabile alle minacce in evoluzione.

A differenza degli OTP e delle notifiche push, la biometria facciale di iProov offre una garanzia di resilienza anche quando gli attori delle minacce evolvono le loro tattiche, rilevando, adattandosi e difendendosi continuamente dai metodi di attacco emergenti.

Come rafforzare oggi la vostra strategia di AMF

Se state valutando come colmare il gap di garanzia nella vostra strategia RBA, concentratevi su queste aree:

- Scegliere una biometria che verifichi la vivacitàe non solo la corrispondenza delle immagini

- Cercare metodi passivi per ridurre l'attrito dell'utente

- Dare priorità alla tecnologia resiliente all'intelligenza artificiale che rileva i deepfake e si adatta alle minacce in evoluzione in tempo reale.

- Applicare la biometria alle interazioni a più alto rischio

- Selezionare fornitori che si integrino perfettamente con lo stack di identità esistente.

Parlate con un consulente per scoprire come l'autenticazione biometrica si inserisce nei vostri flussi di lavoro di autenticazione basati sul rischio.