30 de julho de 2025

Um empregado inicia sessão a partir de Londres e é-lhe pedido que introduza um código de acesso único (OTP).

Dez minutos depois, o mesmo utilizador inicia sessão a partir de Sydney e introduz outra OTP.

Ambas as tentativas passam autenticação multi-fator (MFA). Apenas uma é legítima.

Esta é a principal fraqueza de muitas estratégias de autenticação baseada no risco (RBA): está a desencadear uma autenticação adicional, mas não está a verificar verdadeiramente quem está por detrás do ecrã.

Os atacantes sabem disso e estão a explorá-lo.

Grupos como Aranha Dispersa comprometeram comprometeram grandes organizações, incluindo a M&SCo-op e Qantas, enganando os utilizadores para que aprovem acessos fraudulentos. Armados com IA, estão a lançar campanhas de phishing, clones de voz e tentativas de personificação mais convincentes do que nunca.

Ao mesmo tempo, as forças de trabalho estão mais distribuídas, os dispositivos são mais diversificados e os sinais de identidade são mais difíceis de confiar.

O resultado é claro: a MFA tradicional já não é suficiente em momentos de alto risco. Para se defenderem das ameaças modernas, as organizações devem ir além dos códigos de acesso e das notificações push. Elas precisam de uma maneira de verificar a identidade, não apenas o conhecimento ou a posse. Neste post, vamos explorar como a verificação biométrica preenche essa lacuna e como a abordagem do iProov ajuda as organizações a se adaptarem ao cenário de ameaças de hoje sem adicionar atrito para usuários legítimos.

O que é a autenticação baseada em riscos?

A autenticação baseada no risco (RBA) é uma abordagem de segurança que ajusta dinamicamente os requisitos de autenticação com base em sinais de risco contextuais, como a reputação do dispositivo, a localização geográfica, a hora de acesso ou anomalias comportamentais.

Quando a atividade parece ser de baixo risco, é concedido aos utilizadores um acesso sem problemas. Mas quando algo se desvia da norma, como uma tentativa de início de sessão a partir de um país desconhecido, o RBA acciona passos de verificação adicionais.

Este modelo adaptativo estabelece um equilíbrio entre a segurança e a experiência do utilizador, ajudando a reduzir o atrito e dificultando o êxito dos atacantes, mesmo que as credenciais sejam comprometidas.

O papel da autenticação baseada no risco na confiança zero

O RBA não é apenas um recurso conveniente - é um pilar fundamental de uma estrutura de segurança Zero Trust. A Confiança Zero não pressupõe qualquer confiança implícita, independentemente do utilizador, dispositivo ou rede. Cada tentativa de acesso deve ser verificada, contínua e contextualmente.

Ao avaliar o risco em tempo real, o RBA permite-lhe

- Reforçar a verificação dos acessos de alto risco

- Minimizar o atrito para utilizadores de baixo risco

- Validar continuamente a identidade para além do evento de início de sessão

Cria um modelo de controlo de acesso dinâmico que se adapta à medida que o risco muda, alinhando-se estreitamente com os princípios Zero Trust.

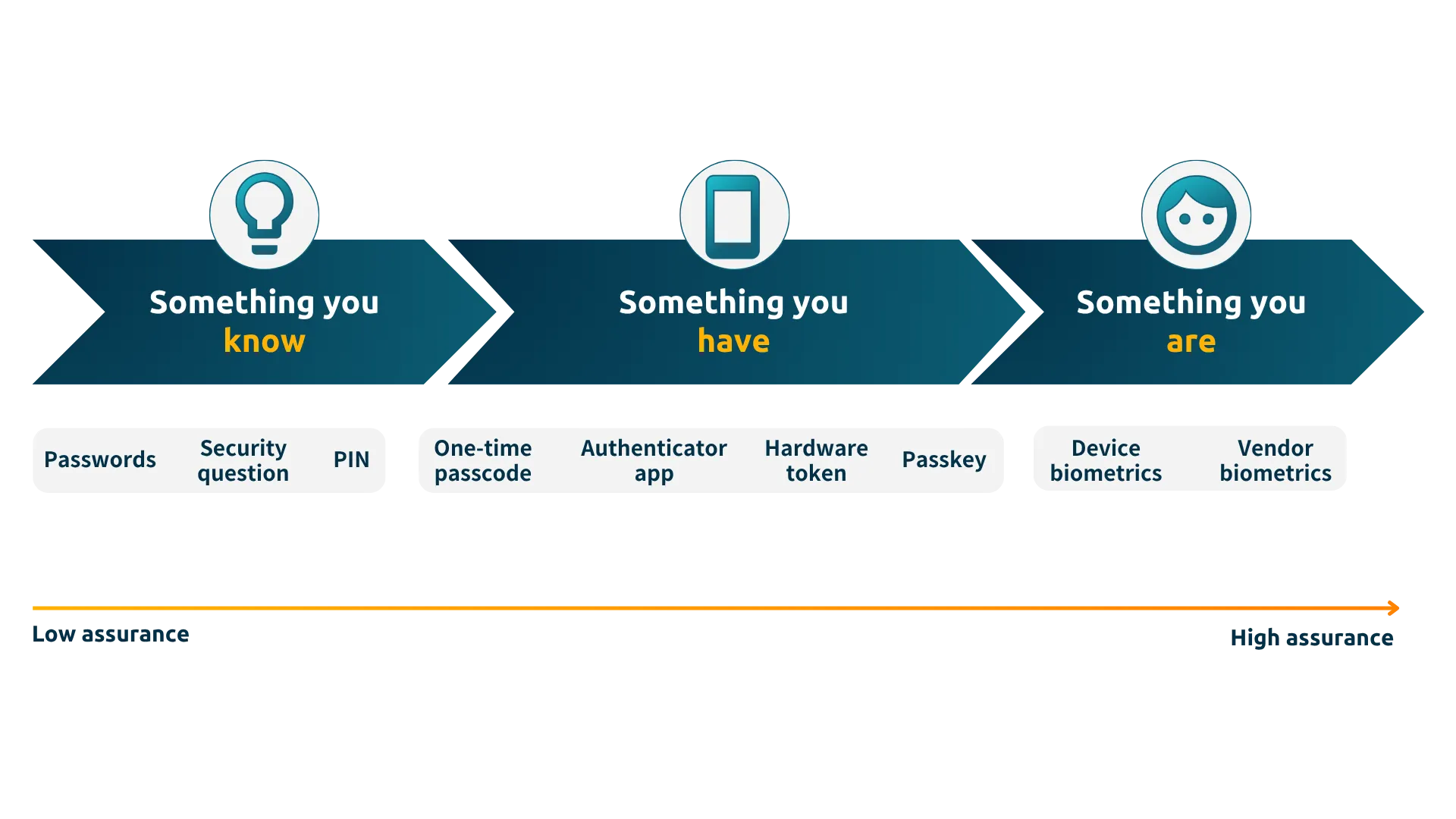

O problema do MFA tradicional

A autenticação baseada no risco é uma solução inteligente para o compromisso entre segurança e velocidade. No entanto, a sua eficácia é frequentemente prejudicada por métodos de autenticação por etapas. A maioria das organizações continua a depender de OTPs, notificações push ou perguntas de segurança, que podem ser interceptadas, manipuladas ou sujeitas a engenharia social. De forma crítica, estes métodos apenas verificam se conhece uma credencial (conhecimento) ou se tem acesso a um dispositivo (posse). Não verificam quem é o utilizador (inerência).

Como os atacantes contornam a MFA em fluxos de trabalho baseados em risco

Agentes de ameaças como o Scattered Spider revelaram a vulnerabilidade do MFA quando este é desligado da identidade. As suas tácticas incluem:

- Credenciais de phishing através de páginas de início de sessão falsas ou convencendo os fornecedores de telecomunicações a transferir números de telefone para cartões SIM controlados pelo atacante, o que lhes permite intercetar OTPs de SMS.

- Fazer-se passar por funcionários utilizando clones de voz gerados por IA para enganar os balcões de atendimento para que partilhem códigos MFA ou autorizem novos dispositivos.

- Sequestro de sessão ou emulação de dispositivos para imitar ambientes de utilizador legítimos e contornar sinais de risco.

- bombardeamento de MFA para sobrecarregar os utilizadores com notificações push repetidas até que estes aprovem uma por frustração ou confusão.

Essas técnicas são bem-sucedidas porque exploram uma falha comum: a suposição de que passar na MFA significa confirmar a identidade. Com a IA a tornar estes ataques mais rápidos e mais convincentes, a autenticação baseada no risco tem de evoluir para incluir uma verificação mais forte e baseada na identidade. Em cenários de alto risco, verificar a posse já não é suficiente - é necessário verificar a identidade.

Biometria: A camada que falta na autenticação baseada no risco

A verificação biométrica resolve o problema principal: verifica que a pessoa certa está por detrás do início de sessão, e não apenas alguém que tem o dispositivo correto. Trata-se de uma capacidade essencial para casos de utilização de alto risco, tais como:

- Recuperação de contas

- Integração remota

- Gestão do acesso privilegiado

- Autorização de novo dispositivo

A biometria liga o acesso ao indivíduo - não à palavra-passe, telefone ou correio eletrónico. É resistente ao phishing, não pode ser interceptada ou partilhada e, quando é feita de forma passiva, como a abordagem do iProov, acrescenta pouco ou nenhum atrito aos indivíduos genuínos.

Porque é que a biometria supera a MFA tradicional

Quando adicionada a uma estrutura RBA, a biometria oferece vantagens distintas:

- Garantia superior: Confirmação da pessoa real e não apenas de um dispositivo ou token

- Fraude inferior: Phishing, spoofing e deepfakes não funcionam contra deteção de vivacidade

- Melhor experiência do utilizador: A verificação passiva do rosto evita passos adicionais

- Preparar o futuro: Resistente à IA, nativo da nuvem e adaptável à evolução das ameaças

Ao contrário das OTPs e das notificações push, a biometria facial do iProov fornece uma garantia resiliente mesmo quando os agentes de ameaças evoluem as suas tácticas - detectando, adaptando-se e defendendo-se continuamente contra métodos de ataque emergentes.

Como reforçar a sua estratégia de AMF hoje mesmo

Se estiver a avaliar formas de colmatar a lacuna de garantia na sua estratégia de RBA, concentre-se nestas áreas:

- Escolha dados biométricos que verifiquem a vivacidadee não apenas a correspondência de imagens

- Procurar métodos passivos para reduzir o atrito com o utilizador

- Dar prioridade à tecnologia resistente à IA que detecta deepfakes e se adapta à evolução das ameaças em tempo real

- Aplicar a biometria às interações de maior risco

- Selecione fornecedores que se integrem perfeitamente no seu conjunto de identidades existente

Fale com um consultor para explorar a forma como a autenticação biométrica se enquadra nos seus fluxos de trabalho de autenticação baseados no risco.