30. Juli 2025

Ein Mitarbeiter meldet sich von London aus an und wird aufgefordert, einen Einmal-Passcode (OTP).

Zehn Minuten später meldet sich derselbe Benutzer von Sydney aus an und gibt ein weiteres OTP ein.

Beide Versuche bestehen Multi-Faktor-Authentifizierung (MFA). Nur einer ist legitim.

Dies ist die Hauptschwäche vieler risikobasierter Authentifizierungsstrategien (RBA): Sie lösen eine zusätzliche Authentifizierung aus, ohne wirklich zu überprüfen, wer sich hinter dem Bildschirm verbirgt..

Angreifer wissen das - und sie nutzen es aus.

Gruppen wie Verstreute Spinne haben große Organisationen kompromittiert, darunter M&SCo-op und Qantas kompromittiert, indem sie Benutzer dazu verleitet haben, betrügerische Zugriffe zu genehmigen. Bewaffnet mit KI starten sie überzeugendere Phishing-Kampagnen, Stimmenklone und Imitationsversuche als je zuvor.

Gleichzeitig sind die Arbeitskräfte stärker verteilt, die Geräte sind vielfältiger, und die Identitätssignale sind schwerer zu erkennen.

Das Ergebnis ist eindeutig: Die herkömmliche MFA reicht in risikoreichen Momenten nicht mehr aus. Um sich gegen moderne Bedrohungen zu schützen, müssen Unternehmen über Passcodes und Push-Benachrichtigungen hinausgehen. Sie brauchen eine Möglichkeit, die Identität zu überprüfen, nicht nur das Wissen oder den Besitz. In diesem Beitrag erfahren Sie, wie die biometrische Verifizierung diese Lücke schließt und wie der Ansatz von iProov Unternehmen dabei hilft, sich an die heutige Bedrohungslandschaft anzupassen, ohne den legitimen Benutzern zusätzliche Schwierigkeiten zu bereiten.

Was ist risikobasierte Authentifizierung?

Bei der risikobasierten Authentifizierung (RBA) handelt es sich um einen Sicherheitsansatz, bei dem die Authentifizierungsanforderungen dynamisch auf der Grundlage kontextbezogener Risikosignale wie Geräte-Reputation, geografischer Standort, Zeitpunkt des Zugriffs oder Verhaltensanomalien angepasst werden.

Bei Aktivitäten, die als risikoarm erscheinen, wird den Nutzern nahtlos Zugang gewährt. Wenn jedoch etwas von der Norm abweicht, z. B. ein Anmeldeversuch aus einem unbekannten Land, löst RBA zusätzliche Überprüfungsschritte aus.

Dieses adaptive Modell schafft ein Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit und trägt dazu bei, die Reibungsverluste zu verringern, während es für Angreifer schwieriger wird, erfolgreich zu sein, selbst wenn die Anmeldedaten kompromittiert wurden.

Die Rolle der risikobasierten Authentifizierung bei Zero Trust

RBA ist nicht nur ein Komfortmerkmal, sondern eine wichtige Säule eines Zero-Trust-Sicherheitssystems. Zero Trust setzt kein implizites Vertrauen voraus, unabhängig von Benutzer, Gerät oder Netzwerk. Jeder Zugriffsversuch muss kontinuierlich und kontextabhängig überprüft werden.

Durch die Risikobewertung in Echtzeit ermöglicht Ihnen RBA:

- Erzwingen Sie eine strengere Überprüfung für risikoreiche Zugriffe

- Minimierung der Reibung für Benutzer mit geringem Risiko

- Kontinuierliche Überprüfung der Identität über das Anmeldeereignis hinaus

Es schafft ein dynamisches Zugangskontrollmodell, das sich an veränderte Risiken anpasst und sich eng an die Zero-Trust-Prinzipien anlehnt.

Das Problem mit der traditionellen MFA

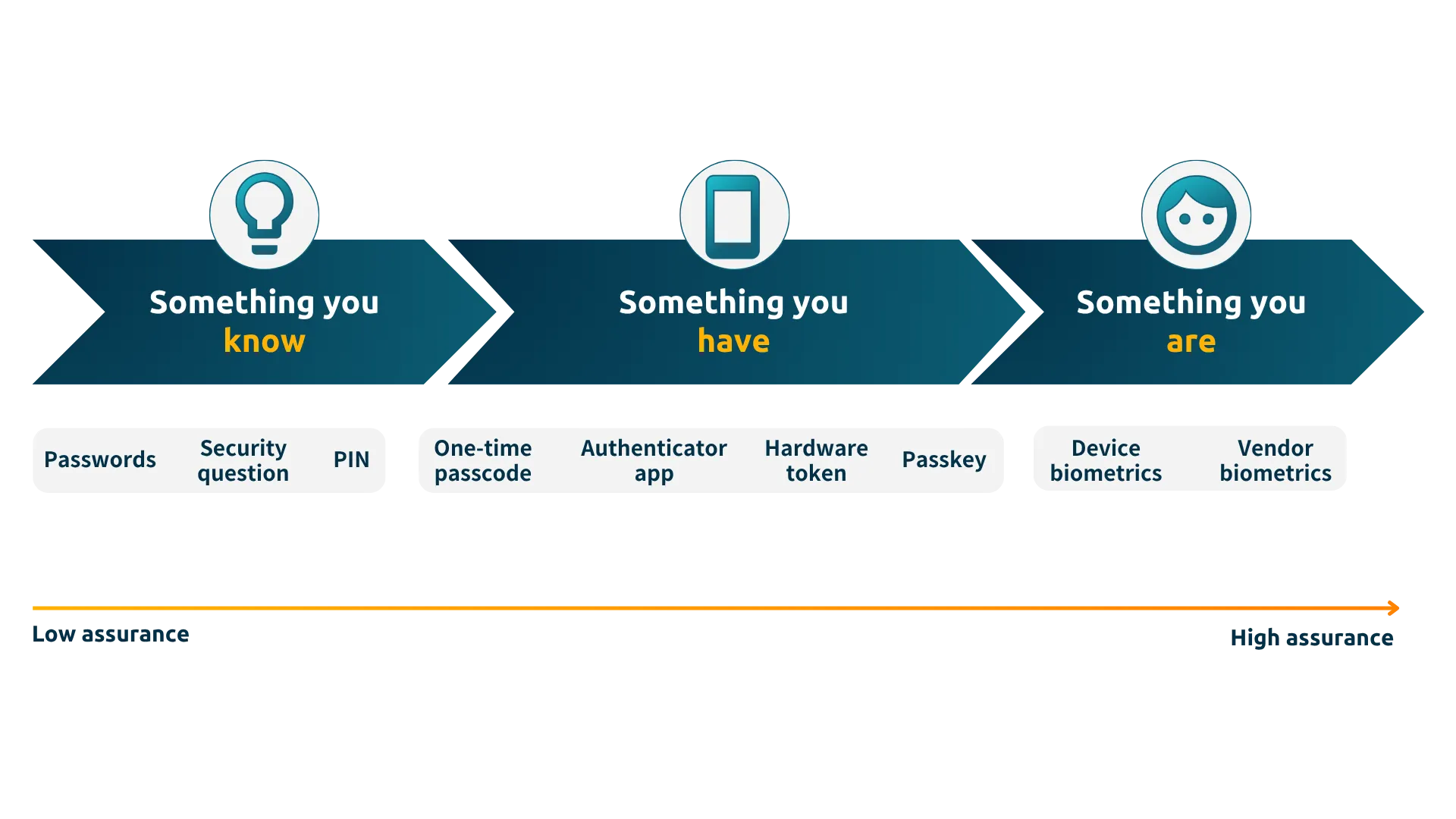

Die risikobasierte Authentifizierung ist eine intelligente Lösung für den Kompromiss zwischen Sicherheit und Geschwindigkeit. Ihre Wirksamkeit wird jedoch häufig durch schwache Step-up-Authentifizierungsmethoden. Die meisten Unternehmen verlassen sich immer noch auf OTPs, Push-Benachrichtigungen oder Sicherheitsfragen - die alle abgefangen, manipuliert oder sozial manipuliert werden können. Entscheidend ist, dass mit diesen Methoden nur überprüft wird, ob Sie einen Berechtigungsnachweis kennen (Wissen) oder Zugriff auf ein Gerät haben (Besitz). Sie überprüfen nicht, wer Sie sind (Inhärenz).

Wie Angreifer die MFA in risikobasierten Arbeitsabläufen umgehen

Bedrohungsakteure wie Scattered Spider haben gezeigt, wie anfällig MFA ist, wenn sie von der Identität getrennt wird. Zu ihren Taktiken gehören:

- Phishing-Anmeldedaten über gefälschte Anmeldeseiten oder indem Telekommunikationsanbieter dazu gebracht werden, Telefonnummern auf von Angreifern kontrollierte SIM-Karten zu übertragen, so dass sie SMS-OTPs abfangen können.

- Sich als Mitarbeiter ausgeben Verwendung von KI-generierten Stimmklonen, um Helpdesks dazu zu bringen, MFA-Codes weiterzugeben oder neue Geräte zu autorisieren.

- Session-Hijacking oder Geräteemulation um legitime Benutzerumgebungen zu imitieren und Risikosignale zu umgehen.

- MFA-Bombardierung um die Benutzer mit wiederholten Push-Benachrichtigungen zu überfordern, bis sie aus Frustration oder Verwirrung eine davon akzeptieren.

Diese Techniken sind erfolgreich, weil sie einen gemeinsamen Fehler ausnutzen: die Annahme, dass das Bestehen der MFA eine Bestätigung der Identität bedeutet. Da KI diese Angriffe schneller und überzeugender macht, muss die risikobasierte Authentifizierung weiterentwickelt werden, um eine stärkere, identitätsbasierte Überprüfung zu ermöglichen. In Hochrisikoszenarien reicht die Überprüfung des Besitzes nicht mehr aus - man muss auch die Identität verifizieren.

Biometrische Daten: Die fehlende Schicht in der risikobasierten Authentifizierung

Die biometrische Verifikation löst das Kernproblem: Sie verifiziert, dass die richtige Person hinter der Anmeldung steht und nicht nur jemand, der das richtige Gerät besitzt. Dies ist eine entscheidende Fähigkeit für risikoreiche Anwendungsfälle, wie z. B.:

- Wiederherstellung von Konten

- Onboarding per Fernzugriff

- Verwaltung des privilegierten Zugangs

- Neue Geräteautorisierung

Die Biometrie bindet den Zugang an die Person - nicht an das Passwort, das Telefon oder die E-Mail. Sie ist resistent gegen Phishing, kann nicht abgefangen oder weitergegeben werden und verursacht, wenn sie passiv eingesetzt wird, wie bei iProov, wenig bis gar keine Reibungsverluste für echte Personen.

Warum Biometrie besser abschneidet als herkömmliche MFA

In Verbindung mit einem RBA-Rahmen bietet die Biometrie deutliche Vorteile:

- Höhere Sicherheit: Bestätigen Sie die tatsächliche Person, nicht nur ein Gerät oder ein Token

- Niedrigerer Betrug: Phishing, Spoofing und Deepfakes funktionieren nicht gegen Aktivitätserkennung

- Bessere Benutzererfahrung: Passive Gesichtsverifizierung vermeidet zusätzliche Schritte

- Zukunftssicher: KI-resistent, Cloud-nativ und anpassungsfähig an sich verändernde Bedrohungen

Im Gegensatz zu OTPs und Push-Benachrichtigungen bietet die biometrische Gesichtserkennung von iProov eine zuverlässige Sicherheit, selbst wenn Bedrohungsakteure ihre Taktiken weiterentwickeln - sie erkennt kontinuierlich neue Angriffsmethoden, passt sich diesen an und verteidigt sie.

Wie Sie Ihre MFA-Strategie heute stärken können

Wenn Sie nach Möglichkeiten suchen, die Sicherheitslücke in Ihrer RBA-Strategie zu schließen, sollten Sie sich auf diese Bereiche konzentrieren:

- Wählen Sie biometrische Merkmale zur Überprüfung Lebendigkeitund nicht nur Bildübereinstimmung

- Suche nach passiven Methoden zur Verringerung der Reibung zwischen den Nutzern

- Vorrang für KI-resistente Technologie, die Deepfakes erkennt und sich in Echtzeit an sich entwickelnde Bedrohungen anpasst

- Anwendung der Biometrie auf die Interaktionen mit höchstem Risiko

- Auswahl von Anbietern, die sich nahtlos in Ihr bestehendes Identitätssystem integrieren lassen

Sprechen Sie mit einem Berater um herauszufinden, wie die biometrische Authentifizierung in Ihre risikobasierten Authentifizierungsabläufe passt.