30 กรกฎาคม 2568

พนักงานเข้าสู่ระบบจากลอนดอนและได้รับแจ้งให้ป้อน รหัสผ่านครั้งเดียว (OTP )

สิบนาทีต่อมา ผู้ใช้รายเดิมเข้าสู่ระบบจากซิดนีย์และป้อน OTP อีกครั้ง

ทั้งสองวิธีผ่านการทดสอบ การยืนยันตัวตนแบบหลายปัจจัย (MFA) มีเพียงวิธีเดียวเท่านั้นที่ถูกต้อง

นี่คือจุดอ่อนหลักในกลยุทธ์การยืนยันตัวตนตามความเสี่ยง (RBA) หลายๆ กลยุทธ์: คุณกำลังกระตุ้นการยืนยันตัวตนเพิ่มเติม แต่ไม่ได้ตรวจสอบอย่างแท้จริงว่าใครอยู่เบื้องหลังหน้า จอ

ผู้โจมตีรู้เรื่องนี้และพวกเขากำลังใช้ประโยชน์จากมัน

กลุ่มอย่าง Scattered Spider ได้ โจมตีองค์กรใหญ่ๆ หลายแห่ง รวมถึง M&S , Co-op และ Qantas ด้วยการหลอกล่อผู้ใช้ให้อนุมัติการเข้าถึงแบบฉ้อโกง กลุ่มเหล่านี้ใช้ AI ในการสร้างแคมเปญฟิชชิ่ง การโคลนเสียง และการพยายามปลอมแปลงตัวตนที่น่าเชื่อถือมากขึ้นกว่าที่เคยเป็นมา

ในเวลาเดียวกัน กำลังงานมีการกระจายตัวมากขึ้น อุปกรณ์มีความหลากหลายมากขึ้น และสัญญาณระบุตัวตนก็เชื่อถือได้ยากขึ้น

ผลลัพธ์ที่ได้ชัดเจนคือ MFA แบบเดิมไม่เพียงพออีกต่อไปในช่วงเวลาที่มีความเสี่ยงสูง เพื่อป้องกันภัยคุกคามยุคใหม่ องค์กรต่างๆ ต้องก้าวข้ามขีดจำกัดของรหัสผ่านและการแจ้งเตือนแบบพุช พวกเขาต้องการวิธีการยืนยันตัวตน ไม่ใช่แค่เพียงข้อมูลหรือสิทธิ์ครอบครอง ในโพสต์นี้ เราจะมาสำรวจว่าการยืนยันตัวตนด้วยข้อมูลชีวภาพช่วยเติมเต็มช่องว่างนั้นได้อย่างไร และแนวทางของ iProov ช่วยให้องค์กรต่างๆ ปรับตัวเข้ากับสภาพแวดล้อมภัยคุกคามในปัจจุบันได้อย่างไร โดยไม่สร้างปัญหาให้กับผู้ใช้จริง

การตรวจสอบสิทธิ์ตามความเสี่ยงคืออะไร?

การตรวจสอบสิทธิ์ตามความเสี่ยง (RBA) เป็นแนวทางด้านความปลอดภัยที่ปรับข้อกำหนดการตรวจสอบสิทธิ์แบบไดนามิกตามสัญญาณความเสี่ยงตามบริบท เช่น ชื่อเสียงของอุปกรณ์ ตำแหน่งทางภูมิศาสตร์ เวลาในการเข้าถึง หรือความผิดปกติทางพฤติกรรม

เมื่อกิจกรรมมีความเสี่ยงต่ำ ผู้ใช้จะสามารถเข้าถึงได้อย่างราบรื่น แต่เมื่อมีเหตุการณ์ที่แตกต่างจากปกติ เช่น การพยายามเข้าสู่ระบบจากประเทศที่ไม่คุ้นเคย RBA จะเริ่มดำเนินการตรวจสอบเพิ่มเติม

โมเดลการปรับตัวนี้สร้างสมดุลระหว่างความปลอดภัยและประสบการณ์ของผู้ใช้ ช่วยลดความขัดแย้งในขณะที่ทำให้ผู้โจมตีประสบความสำเร็จได้ยากขึ้น แม้ว่าข้อมูลประจำตัวจะถูกบุกรุกก็ตาม

บทบาทของการตรวจสอบสิทธิ์ตามความเสี่ยงในระบบ Zero Trust

RBA ไม่ใช่แค่ฟีเจอร์อำนวยความสะดวกเท่านั้น แต่ยังเป็นเสาหลักสำคัญของกรอบความปลอดภัยแบบ Zero Trust อีกด้วย Zero Trust ไม่ได้ถือว่ามีความน่าเชื่อถือโดยปริยาย ไม่ว่าจะเป็นผู้ใช้ อุปกรณ์ หรือเครือข่ายใดก็ตาม ความพยายามในการเข้าถึงทุกครั้งต้องได้รับการตรวจสอบอย่างต่อเนื่องและสอดคล้องกับบริบท

การประเมินความเสี่ยงแบบเรียลไทม์ช่วยให้ RBA ช่วยให้คุณสามารถ:

- บังคับใช้การตรวจสอบที่เข้มงวดยิ่งขึ้นสำหรับการเข้าถึงที่มีความเสี่ยงสูง

- ลดแรงเสียดทานให้เหลือน้อยที่สุดสำหรับผู้ใช้ที่มีความเสี่ยงต่ำ

- ตรวจสอบตัวตนอย่างต่อเนื่องนอกเหนือจากเหตุการณ์การเข้าสู่ระบบ

สร้างรูปแบบการควบคุมการเข้าถึงแบบไดนามิกที่ปรับเปลี่ยนตามการเปลี่ยนแปลงความเสี่ยง โดยสอดคล้องอย่างใกล้ชิดกับหลักการ Zero Trust

ปัญหาของ MFA แบบดั้งเดิม

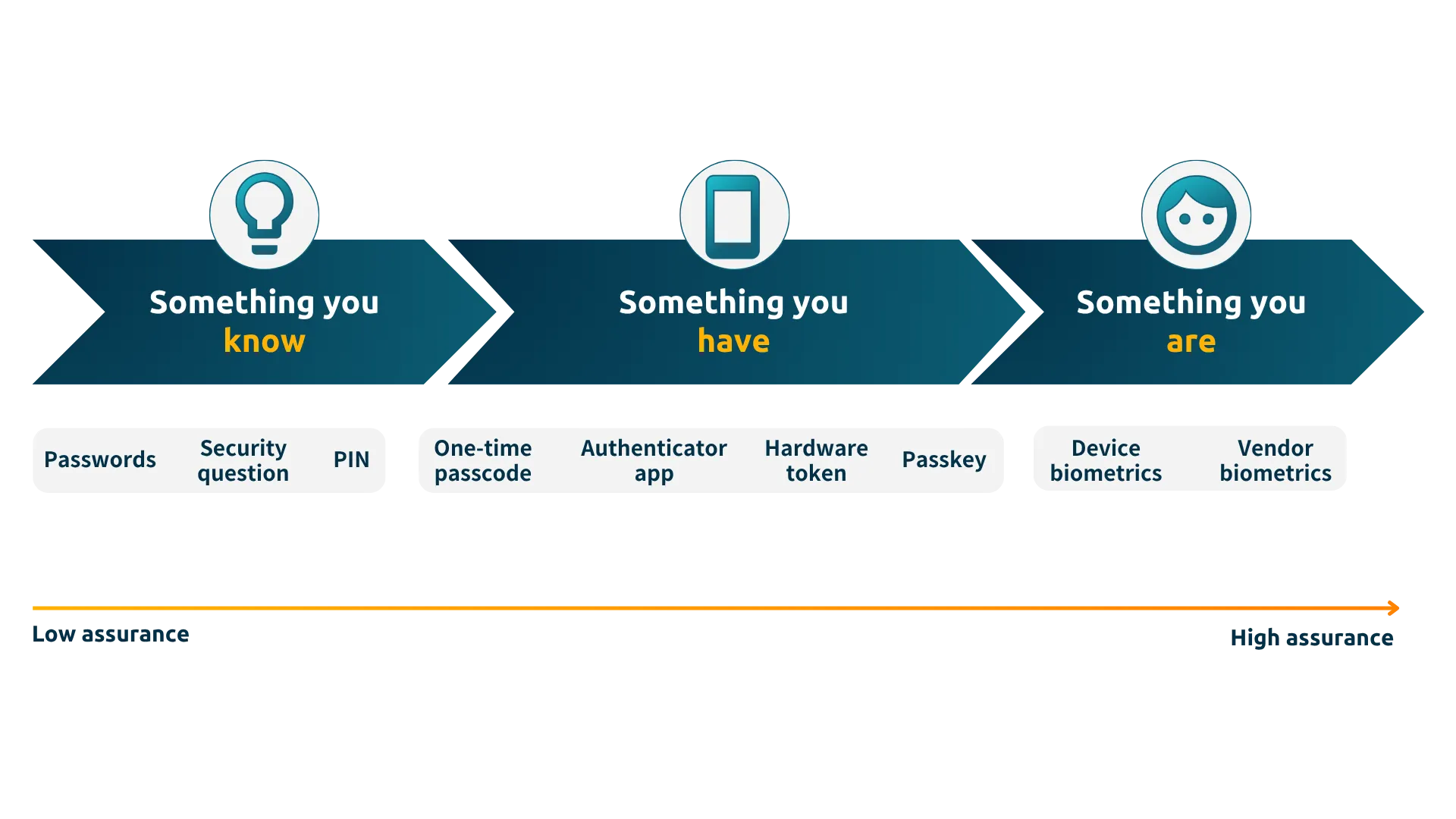

การยืนยันตัวตนตามความเสี่ยงเป็นโซลูชันที่ชาญฉลาดสำหรับการแลกเปลี่ยนระหว่างความปลอดภัยและความเร็ว อย่างไรก็ตาม ประสิทธิภาพของมันมักถูกบั่นทอนโดย วิธีการยืนยันตัวตนแบบขั้นบันได ที่อ่อนแอ องค์กรส่วนใหญ่ยังคงใช้ OTP การแจ้งเตือนแบบพุช หรือคำถามด้านความปลอดภัย ซึ่งทั้งหมดนี้สามารถถูกดักจับ ดัดแปลง หรือออกแบบทางสังคมได้ สิ่งสำคัญคือ วิธีการเหล่านี้ตรวจสอบได้เฉพาะเมื่อคุณรู้ข้อมูลประจำตัว (ความรู้) หรือสามารถเข้าถึงอุปกรณ์ (ครอบครอง) เท่านั้น มันไม่ได้ตรวจสอบตัวตนของคุณ (โดยธรรมชาติ)

ผู้โจมตีหลีกเลี่ยง MFA ในเวิร์กโฟลว์ตามความเสี่ยงได้อย่างไร

ผู้ก่อภัยคุกคามอย่าง Scattered Spider ได้เปิดเผยว่า MFA จะมีความเสี่ยงเพียงใดเมื่อขาดการเชื่อมโยงกับตัวตน กลยุทธ์ของพวกเขาประกอบด้วย:

- การหลอกลวงข้อมูลประจำตัว ผ่านหน้าเข้าสู่ระบบปลอมหรือโดยการโน้มน้าวผู้ให้บริการโทรคมนาคมให้โอนหมายเลขโทรศัพท์ไปยังซิมการ์ดที่ผู้โจมตีควบคุม ซึ่งทำให้พวกเขาสามารถสกัดกั้น SMS OTP ได้

- การปลอมตัวเป็นพนักงาน โดยใช้ เสียงโคลนที่สร้างโดย AI เพื่อหลอกแผนกบริการช่วยเหลือให้แบ่งปันรหัส MFA หรืออนุญาตอุปกรณ์ใหม่

- การแฮ็กเซสชัน หรือ การจำลองอุปกรณ์ เพื่อเลียนแบบสภาพแวดล้อมของผู้ใช้ที่ถูกต้องและหลีกเลี่ยงสัญญาณความเสี่ยง

- การโจมตีแบบ MFA เพื่อกดดันผู้ใช้ด้วยการแจ้งเตือนแบบพุชซ้ำๆ จนกว่าพวกเขาจะอนุมัติอันหนึ่งเนื่องจากความหงุดหงิดหรือความสับสน

เทคนิคเหล่านี้ประสบความสำเร็จเพราะใช้ประโยชน์จากข้อบกพร่องที่พบบ่อย นั่นคือ สมมติฐานที่ว่าการผ่าน MFA หมายถึงการยืนยันตัวตน เมื่อ AI ทำให้การโจมตีเหล่านี้รวดเร็วและน่าเชื่อถือมากขึ้น การยืนยันตัวตนตามความเสี่ยงจึงต้องพัฒนาให้ครอบคลุมการยืนยันตัวตนที่เข้มงวดยิ่งขึ้น ในสถานการณ์ที่มีความเสี่ยงสูง การยืนยันการครอบครองไม่เพียงพออีกต่อไป คุณจำเป็นต้อง ยืนยันตัวตน

ไบโอเมตริกซ์: ชั้นที่ขาดหายไปในการตรวจสอบสิทธิ์ตามความเสี่ยง

การยืนยันตัวตนด้วยไบโอเมตริกซ์ช่วยแก้ปัญหาหลักได้ นั่นคือ การตรวจสอบว่า มี บุคคลที่ถูกต้อง อยู่เบื้องหลังการเข้าสู่ระบบ ไม่ใช่แค่เพียงผู้ที่ถืออุปกรณ์ที่ถูกต้องเท่านั้น นับเป็นความสามารถสำคัญสำหรับกรณีการใช้งานที่มีความเสี่ยงสูง เช่น:

- การกู้คืนบัญชี

- การออนบอร์ดระยะไกล

- การจัดการการเข้าถึงที่มีสิทธิพิเศษ

- การอนุญาตอุปกรณ์ใหม่

ไบโอเมตริกซ์เชื่อมโยงการเข้าถึงของแต่ละบุคคล ไม่ใช่รหัสผ่าน โทรศัพท์ หรืออีเมล ไบโอเมตริกซ์ป้องกันฟิชชิ่ง ไม่ถูกดักฟังหรือแชร์ และเมื่อทำแบบพาสซีฟ เช่น แนวทางของ iProov แทบจะไม่สร้างปัญหาใดๆ ให้กับบุคคลจริงๆ

เหตุใดไบโอเมตริกซ์จึงมีประสิทธิภาพเหนือกว่า MFA แบบเดิม

เมื่อเพิ่มเข้าในกรอบงาน RBA แล้ว ไบโอเมตริกส์จะมีข้อได้เปรียบที่ชัดเจน:

- ความมั่นใจที่สูงขึ้น : ยืนยันตัวตนบุคคลจริง ไม่ใช่แค่เพียงอุปกรณ์หรือโทเค็น

- การฉ้อโกงที่ลดลง : การฟิชชิ่ง การปลอมแปลง และดีปเฟก ไม่สามารถ ตรวจจับการมีชีวิตได้

- ประสบการณ์ผู้ใช้ที่ดีขึ้น : การยืนยันใบหน้าแบบพาสซีฟช่วยหลีกเลี่ยงขั้นตอนเพิ่มเติม

- การป้องกันอนาคต : ทนทานต่อ AI เป็นแบบเนทีฟบนคลาวด์ และปรับตัวตามภัยคุกคามที่เปลี่ยนแปลงไป

ต่างจาก OTP และการแจ้งเตือนแบบพุช iProov เผชิญกับข้อมูลไบโอเมตริกส์ที่ให้การรับประกันที่ยืดหยุ่นแม้ว่าผู้ก่อภัยคุกคามจะพัฒนากลยุทธ์ของตนเองอย่างต่อเนื่อง โดยตรวจจับ ปรับตัว และป้องกันวิธีการโจมตีใหม่ๆ ที่เกิดขึ้น

วิธีเสริมสร้างกลยุทธ์ MFA ของคุณวันนี้

หากคุณกำลังประเมินวิธีการปิดช่องว่างการรับประกันในกลยุทธ์ RBA ของคุณ ให้เน้นที่พื้นที่เหล่านี้:

- เลือกข้อมูลชีวภาพที่ตรวจสอบ ความมีชีวิต ไม่ใช่แค่การจับคู่ภาพเท่านั้น

- มองหาวิธีการแบบพาสซีฟเพื่อลดความยุ่งยากของผู้ใช้

- ให้ความสำคัญกับเทคโนโลยีที่ทนทานต่อ AI ที่ตรวจจับดีปเฟกและปรับตัวตามภัยคุกคามที่เปลี่ยนแปลงไปแบบเรียลไทม์

- ใช้ข้อมูลชีวภาพใน การโต้ตอบที่มีความเสี่ยงสูงที่สุด

- เลือกผู้จำหน่ายที่บูรณาการอย่างราบรื่นกับกลุ่มข้อมูลประจำตัวที่มีอยู่ของคุณ

พูดคุยกับที่ปรึกษา เพื่อสำรวจว่าการตรวจสอบสิทธิ์ด้วยข้อมูลชีวภาพเหมาะสมกับเวิร์กโฟลว์การตรวจสอบสิทธิ์ตามความเสี่ยงของคุณอย่างไร