Ngày 30 tháng 7 năm 2025

Một nhân viên đăng nhập từ London và được yêu cầu nhập mã truy cập một lần (OTP) .

Mười phút sau, người dùng đó đăng nhập từ Sydney và nhập một mã OTP khác.

Cả hai lần đều vượt qua xác thực đa yếu tố (MFA) . Chỉ có một lần là hợp lệ.

Đây là điểm yếu cốt lõi trong nhiều chiến lược xác thực dựa trên rủi ro (RBA): bạn kích hoạt xác thực bổ sung nhưng không thực sự xác minh được ai đang ở phía sau màn hình .

Kẻ tấn công biết điều này và chúng đang lợi dụng nó.

Các nhóm như Scattered Spider đã xâm nhập vào các tổ chức lớn, bao gồm M&S , Co-op và Qantas, bằng cách lừa người dùng chấp thuận truy cập gian lận. Được trang bị AI, chúng đang phát động các chiến dịch lừa đảo, sao chép giọng nói và các nỗ lực mạo danh thuyết phục hơn bao giờ hết.

Đồng thời, lực lượng lao động phân tán hơn, thiết bị đa dạng hơn và tín hiệu nhận dạng khó tin cậy hơn.

Kết quả rất rõ ràng: xác thực đa yếu tố (MFA) truyền thống không còn đủ hiệu quả trong những thời điểm rủi ro cao. Để phòng thủ trước các mối đe dọa hiện đại, các tổ chức phải vượt ra ngoài mật mã và thông báo đẩy. Họ cần một phương pháp để xác minh danh tính, chứ không chỉ là kiến thức hay quyền sở hữu. Trong bài viết này, chúng ta sẽ tìm hiểu cách xác minh sinh trắc học lấp đầy khoảng trống đó, và cách tiếp cận của iProov giúp các tổ chức thích ứng với bối cảnh đe dọa ngày nay mà không gây khó khăn cho người dùng hợp pháp.

Xác thực dựa trên rủi ro là gì?

Xác thực dựa trên rủi ro (RBA) là phương pháp bảo mật điều chỉnh động các yêu cầu xác thực dựa trên các tín hiệu rủi ro theo ngữ cảnh, chẳng hạn như danh tiếng thiết bị, vị trí địa lý, thời gian truy cập hoặc các bất thường về hành vi.

Khi hoạt động có vẻ ít rủi ro, người dùng được cấp quyền truy cập liền mạch. Tuy nhiên, khi có điều gì đó bất thường, chẳng hạn như nỗ lực đăng nhập từ một quốc gia xa lạ, RBA sẽ kích hoạt các bước xác minh bổ sung.

Mô hình thích ứng này tạo ra sự cân bằng giữa bảo mật và trải nghiệm của người dùng, giúp giảm thiểu sự cản trở đồng thời khiến kẻ tấn công khó thành công hơn, ngay cả khi thông tin đăng nhập bị xâm phạm.

Vai trò của xác thực dựa trên rủi ro trong Zero Trust

RBA không chỉ là một tính năng tiện lợi – mà còn là trụ cột chính của khuôn khổ bảo mật Zero Trust. Zero Trust không giả định bất kỳ sự tin cậy ngầm nào, bất kể người dùng, thiết bị hay mạng lưới. Mọi nỗ lực truy cập phải được xác minh liên tục và theo ngữ cảnh.

Bằng cách đánh giá rủi ro theo thời gian thực, RBA cho phép bạn:

- Thực thi xác minh mạnh mẽ hơn đối với quyền truy cập có rủi ro cao

- Giảm thiểu ma sát cho người dùng có nguy cơ thấp

- Liên tục xác thực danh tính ngoài sự kiện đăng nhập

Nó tạo ra một mô hình kiểm soát truy cập động có khả năng thích ứng khi rủi ro thay đổi, phù hợp chặt chẽ với các nguyên tắc Zero Trust.

Vấn đề với MFA truyền thống

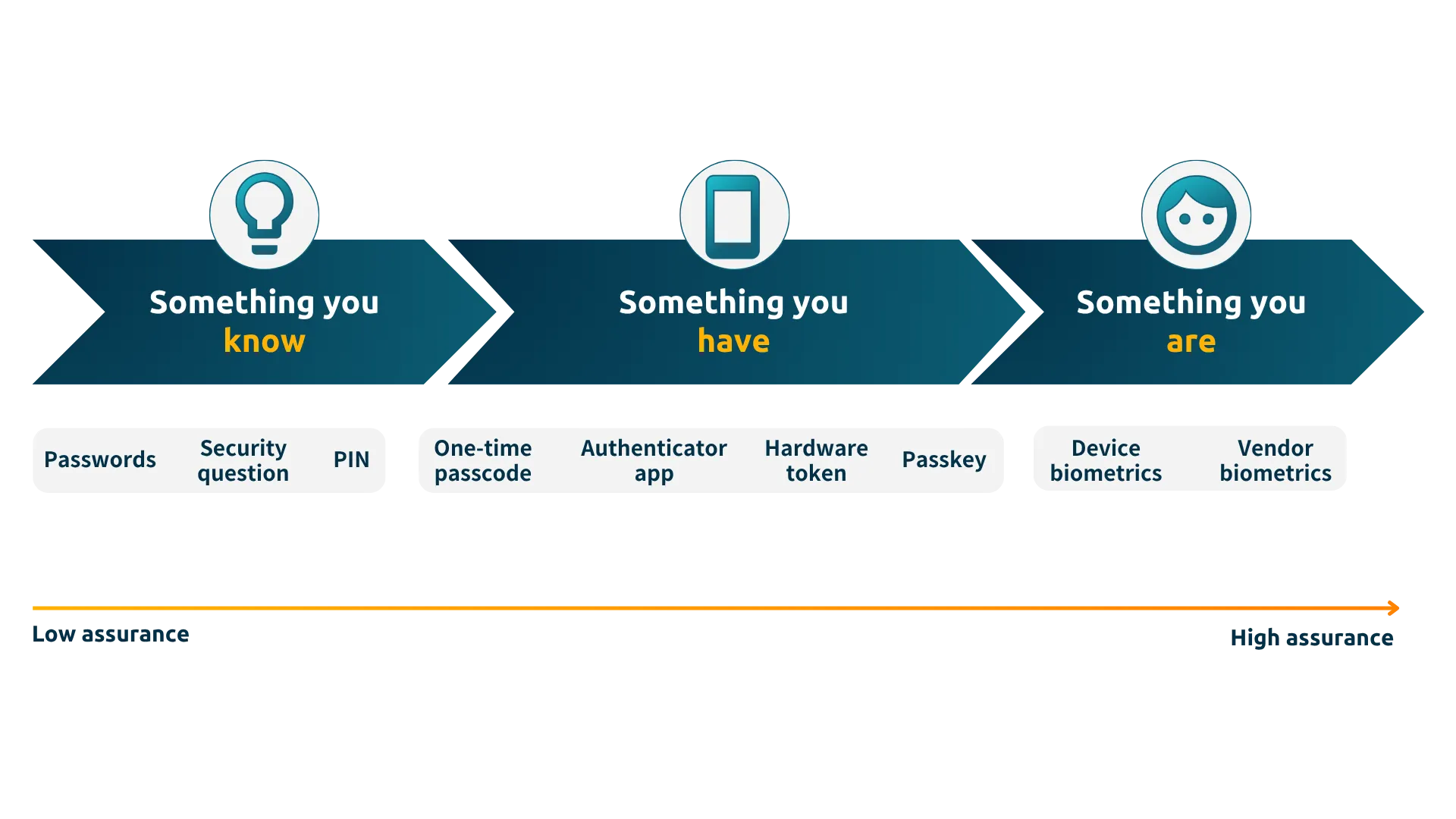

Xác thực dựa trên rủi ro là một giải pháp thông minh cho sự đánh đổi giữa bảo mật và tốc độ. Tuy nhiên, hiệu quả của nó thường bị hạn chế bởi các phương pháp xác thực nâng cao yếu kém . Hầu hết các tổ chức vẫn dựa vào OTP, thông báo đẩy hoặc câu hỏi bảo mật – tất cả đều có thể bị chặn, thao túng hoặc bị lợi dụng. Quan trọng là, các phương pháp này chỉ xác minh xem bạn có biết thông tin đăng nhập (kiến thức) hay có quyền truy cập vào thiết bị (quyền sở hữu) hay không. Chúng không xác minh danh tính của bạn (bản chất).

Kẻ tấn công vượt qua MFA trong quy trình làm việc dựa trên rủi ro như thế nào

Các tác nhân đe dọa như Scattered Spider đã tiết lộ mức độ dễ bị tấn công của MFA khi nó bị ngắt kết nối với danh tính. Chiến thuật của chúng bao gồm:

- Lừa đảo thông tin đăng nhập thông qua các trang đăng nhập giả mạo hoặc thuyết phục các nhà cung cấp dịch vụ viễn thông chuyển số điện thoại sang thẻ SIM do kẻ tấn công kiểm soát, cho phép họ chặn OTP qua SMS.

- Mạo danh nhân viên bằng cách sử dụng giọng nói giả do AI tạo ra để lừa bộ phận hỗ trợ chia sẻ mã MFA hoặc cấp quyền cho các thiết bị mới.

- Chiếm đoạt phiên hoặc mô phỏng thiết bị để bắt chước môi trường người dùng hợp pháp và bỏ qua các tín hiệu rủi ro.

- Tấn công MFA nhằm làm phiền người dùng bằng cách liên tục gửi thông báo đẩy cho đến khi họ chấp nhận vì thất vọng hoặc bối rối.

Những kỹ thuật này thành công vì chúng khai thác một lỗ hổng phổ biến: giả định rằng việc vượt qua MFA đồng nghĩa với việc xác nhận danh tính. Với việc AI khiến các cuộc tấn công này diễn ra nhanh hơn và thuyết phục hơn, xác thực dựa trên rủi ro phải phát triển để bao gồm khả năng xác minh dựa trên danh tính mạnh mẽ hơn. Trong các tình huống rủi ro cao, việc xác minh quyền sở hữu không còn đủ nữa – bạn cần phải xác minh danh tính.

Sinh trắc học: Lớp còn thiếu trong xác thực dựa trên rủi ro

Xác minh sinh trắc học giải quyết vấn đề cốt lõi: nó xác minh đúng người đăng nhập, chứ không chỉ là người cầm đúng thiết bị. Đây là một tính năng quan trọng cho các trường hợp sử dụng có rủi ro cao, chẳng hạn như:

- Khôi phục tài khoản

- Hướng dẫn từ xa

- Quản lý quyền truy cập đặc quyền

- Xác thực thiết bị mới

Sinh trắc học gắn chặt quyền truy cập vào cá nhân – không phải mật khẩu, số điện thoại hay email. Nó có khả năng chống lừa đảo, không thể bị chặn hoặc chia sẻ, và khi được thực hiện một cách thụ động, như phương pháp của iProov, nó hầu như không gây khó khăn gì cho cá nhân thực sự.

Tại sao sinh trắc học vượt trội hơn MFA truyền thống

Khi được thêm vào khuôn khổ RBA, sinh trắc học mang lại những lợi thế rõ rệt:

- Đảm bảo cao hơn : Xác nhận người thực tế, không chỉ là thiết bị hoặc mã thông báo

- Giảm gian lận : Lừa đảo, giả mạo và deepfake không hiệu quả với việc phát hiện sự sống

- Trải nghiệm người dùng tốt hơn : Xác minh khuôn mặt thụ động tránh các bước bổ sung

- Chống lại tương lai : Chống lại AI, hoạt động trên nền tảng đám mây và thích ứng với các mối đe dọa đang phát triển

Không giống như OTP và thông báo đẩy, công nghệ sinh trắc học khuôn mặt iProov cung cấp sự đảm bảo vững chắc ngay cả khi kẻ tấn công phát triển chiến thuật của chúng – liên tục phát hiện, thích ứng và phòng thủ trước các phương pháp tấn công mới nổi.

Làm thế nào để củng cố chiến lược MFA của bạn ngay hôm nay

Nếu bạn đang đánh giá các cách để thu hẹp khoảng cách đảm bảo trong chiến lược RBA của mình, hãy tập trung vào các lĩnh vực sau:

- Chọn sinh trắc học xác minh sự sống , không chỉ khớp hình ảnh

- Tìm kiếm các phương pháp thụ động để giảm ma sát của người dùng

- Ưu tiên công nghệ chống AI có khả năng phát hiện deepfake và thích ứng với các mối đe dọa đang phát triển theo thời gian thực

- Áp dụng sinh trắc học vào các tương tác có rủi ro cao nhất

- Chọn nhà cung cấp tích hợp liền mạch với ngăn xếp danh tính hiện tại của bạn

Hãy trao đổi với chuyên gia tư vấn để tìm hiểu cách xác thực sinh trắc học phù hợp với quy trình xác thực dựa trên rủi ro của bạn như thế nào.