30 juillet 2025

Un employé se connecte depuis Londres et est invité à saisir un code d'accès à usage unique (OTP). code d'accès unique (OTP).

Dix minutes plus tard, le même utilisateur se connecte à partir de Sydney et saisit un autre OTP.

Les deux tentatives passent authentification multifactorielle (AMF). Une seule est légitime.

Il s'agit là de la principale faiblesse de nombreuses stratégies d'authentification basée sur le risque (RBA) : vous déclenchez une authentification supplémentaire, mais vous ne vérifiez pas vraiment qui se trouve derrière l'écran.

Les attaquants le savent et l'exploitent.

Des groupes comme L'araignée dispersée ont compromis de grandes organisations, dont M&S, Co-op et Qantas, en incitant les utilisateurs à approuver des accès frauduleux.Co-op et Qantas, en incitant les utilisateurs à approuver un accès frauduleux. Armés de l'IA, ils lancent des campagnes de phishing, des clones de voix et des tentatives d'usurpation d'identité plus convaincants que jamais.

Dans le même temps, la main-d'œuvre est plus distribuée, les appareils sont plus diversifiés et il est plus difficile de se fier aux signaux d'identité.

Le résultat est clair : l'AMF traditionnelle ne suffit plus dans les moments à haut risque. Pour se défendre contre les menaces modernes, les organisations doivent aller au-delà des codes d'accès et des notifications push. Elles ont besoin d'un moyen de vérifier l'identité, et pas seulement la connaissance ou la possession. Dans cet article, nous verrons comment la vérification biométrique comble cette lacune et comment l'approche d'iProov aide les organisations à s'adapter au paysage actuel des menaces sans ajouter de frictions pour les utilisateurs légitimes.

Qu'est-ce que l'authentification basée sur le risque ?

L'authentification basée sur le risque (RBA) est une approche de sécurité qui ajuste dynamiquement les exigences d'authentification en fonction des signaux de risque contextuels, tels que la réputation de l'appareil, la localisation géographique, l'heure d'accès ou les anomalies comportementales.

Lorsque l'activité semble peu risquée, les utilisateurs bénéficient d'un accès transparent. Mais lorsque quelque chose s'écarte de la norme, comme une tentative de connexion à partir d'un pays inconnu, la RBA déclenche des étapes de vérification supplémentaires.

Ce modèle adaptatif établit un équilibre entre la sécurité et l'expérience de l'utilisateur, contribuant à réduire les frictions tout en rendant plus difficile la réussite des attaquants, même si les informations d'identification sont compromises.

Le rôle de l'authentification basée sur le risque dans la confiance zéro

La RBA n'est pas seulement une fonction de commodité - c'est un pilier essentiel d'un cadre de sécurité de type "Zero Trust". La confiance zéro ne suppose aucune confiance implicite, quels que soient l'utilisateur, l'appareil ou le réseau. Chaque tentative d'accès doit être vérifiée, de manière continue et contextuelle.

En évaluant le risque en temps réel, la RBA vous permet de :

- Renforcer la vérification des accès à haut risque

- Minimiser les frictions pour les utilisateurs à faible risque

- Validation continue de l'identité au-delà de l'événement de connexion

Il crée un modèle de contrôle d'accès dynamique qui s'adapte à l'évolution des risques, en accord avec les principes de la confiance zéro.

Le problème de l'AMF traditionnelle

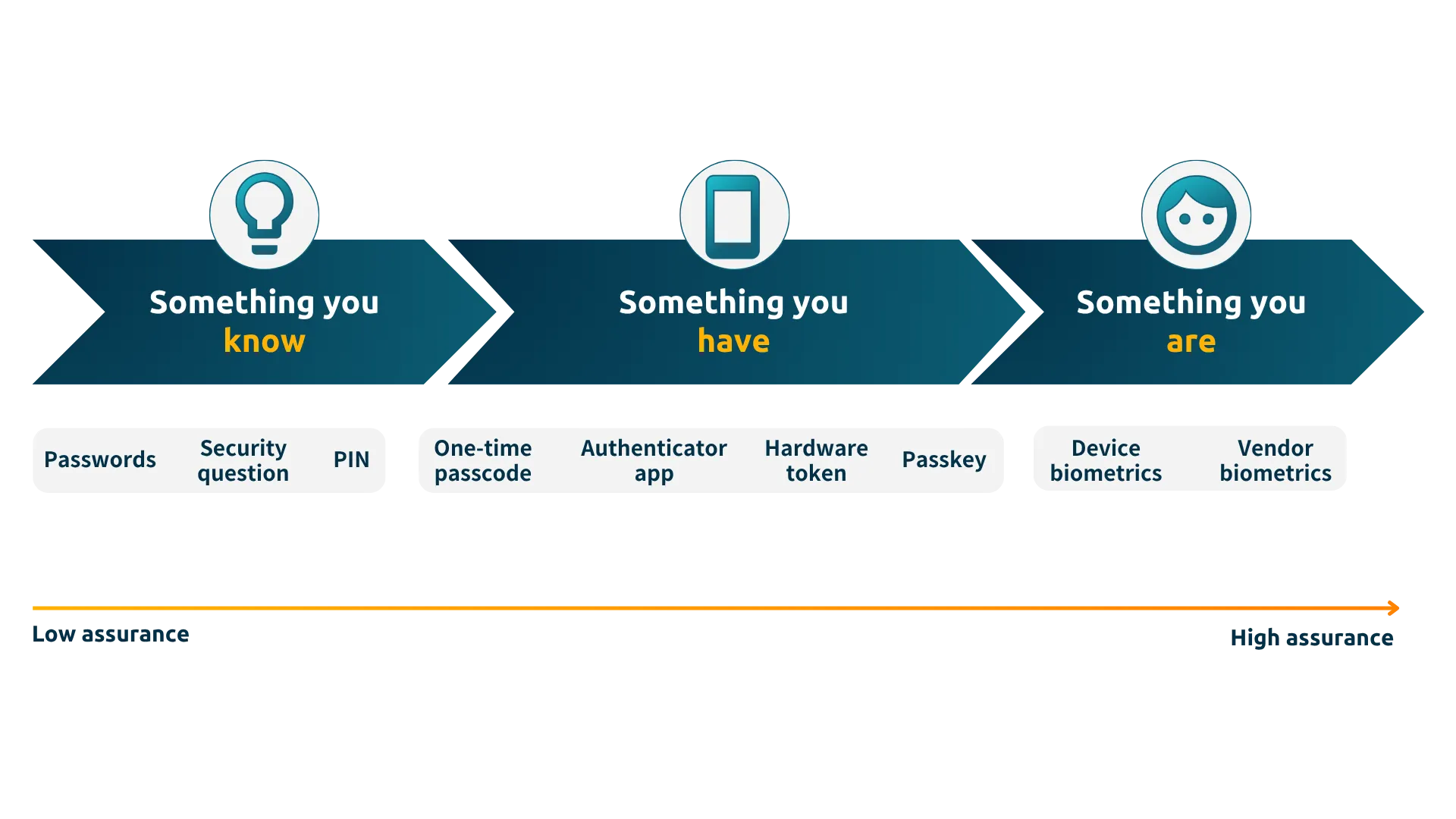

L'authentification basée sur le risque est une solution intelligente au compromis entre sécurité et rapidité. Toutefois, son efficacité est souvent compromise par la faiblesse des méthodes d'authentification progressive. La plupart des organisations s'appuient encore sur des OTP, des notifications push ou des questions de sécurité, qui peuvent tous être interceptés, manipulés ou manipulés socialement. Il est important de noter que ces méthodes ne font que vérifier si vous connaissez un identifiant (connaissance) ou si vous avez accès à un appareil (possession). Elles ne vérifient pas qui vous êtes (inhérence).

Comment les attaquants contournent le MFA dans les flux de travail basés sur le risque

Des acteurs de la menace tels que Scattered Spider ont révélé à quel point l'AMF devient vulnérable lorsqu'elle est déconnectée de l'identité. Leurs tactiques sont les suivantes :

- Hameçonnage d'informations d'identification par le biais de fausses pages de connexion ou en convainquant les fournisseurs de télécommunications de transférer des numéros de téléphone vers des cartes SIM contrôlées par les attaquants, ce qui leur permet d'intercepter les OTP par SMS.

- Usurpation de l'identité des employés utiliser des clones vocaux générés par l'IA pour inciter les services d'assistance à partager des codes MFA ou à autoriser de nouveaux appareils.

- Détournement de session ou émulation de dispositif pour imiter des environnements d'utilisateurs légitimes et contourner les signaux de risque.

- bombardement de l'AMF pour submerger les utilisateurs de notifications push répétées jusqu'à ce qu'ils en approuvent une par frustration ou confusion.

Ces techniques réussissent parce qu'elles exploitent une faille commune : l'hypothèse selon laquelle la réussite de l'AMF signifie la confirmation de l'identité. L'IA rendant ces attaques plus rapides et plus convaincantes, l'authentification basée sur le risque doit évoluer pour inclure une vérification plus forte basée sur l'identité. Dans les scénarios à haut risque, la vérification de la possession ne suffit plus. vérifier l'identité.

La biométrie : La couche manquante de l'authentification basée sur le risque

La vérification biométrique résout le problème principal : elle permet de vérifier que la bonne personne est derrière le login, et pas seulement quelqu'un qui détient le bon appareil. Il s'agit d'une capacité essentielle pour les cas d'utilisation à haut risque, tels que :

- Recouvrement des comptes

- Embarquement à distance

- Gestion des accès privilégiés

- Autorisation d'un nouveau dispositif

La biométrie lie l'accès à l'individu - et non au mot de passe, au téléphone ou à l'e-mail. Elle résiste à l'hameçonnage, ne peut être interceptée ou partagée et, lorsqu'elle est utilisée de manière passive, comme l'approche d'iProov, elle n'ajoute que peu ou pas de friction pour les personnes authentiques.

Pourquoi la biométrie est-elle plus performante que l'AFM traditionnelle ?

Lorsqu'elle est ajoutée à un cadre RBA, la biométrie offre des avantages indéniables :

- Une meilleure assurance: Confirmation de la personne réelle, et non d'un simple dispositif ou jeton

- Diminution de la fraude: Le phishing, le spoofing et les deepfakes ne fonctionnent pas contre la détection de la vivacité

- Une meilleure expérience pour l'utilisateur: La vérification passive du visage évite des étapes supplémentaires

- A l'épreuve du temps: Résistante à l'IA, native dans le nuage et adaptable à l'évolution des menaces

Contrairement aux OTP et aux notifications push, la biométrie faciale d'iProov offre une assurance de résilience même lorsque les acteurs de la menace font évoluer leurs tactiques - en détectant, en s'adaptant et en se défendant continuellement contre les méthodes d'attaque émergentes.

Comment renforcer votre stratégie d'AMF dès aujourd'hui

Si vous évaluez les moyens de combler les lacunes en matière d'assurance dans votre stratégie de RBA, concentrez-vous sur ces domaines :

- Choisissez des données biométriques qui vérifient l'authenticitéet pas seulement la correspondance d'images

- Rechercher des méthodes passives pour réduire les frictions avec l'utilisateur

- Privilégier les technologies résistantes à l'IA qui détectent les deepfakes et s'adaptent à l'évolution des menaces en temps réel.

- Appliquer la biométrie aux interactions les plus risquées

- Sélectionnez des fournisseurs qui s'intègrent de manière transparente à votre système d'identité existant.

Contactez un consultant pour découvrir comment l'authentification biométrique s'intègre dans vos flux de travail d'authentification basés sur le risque.