30 août 2019

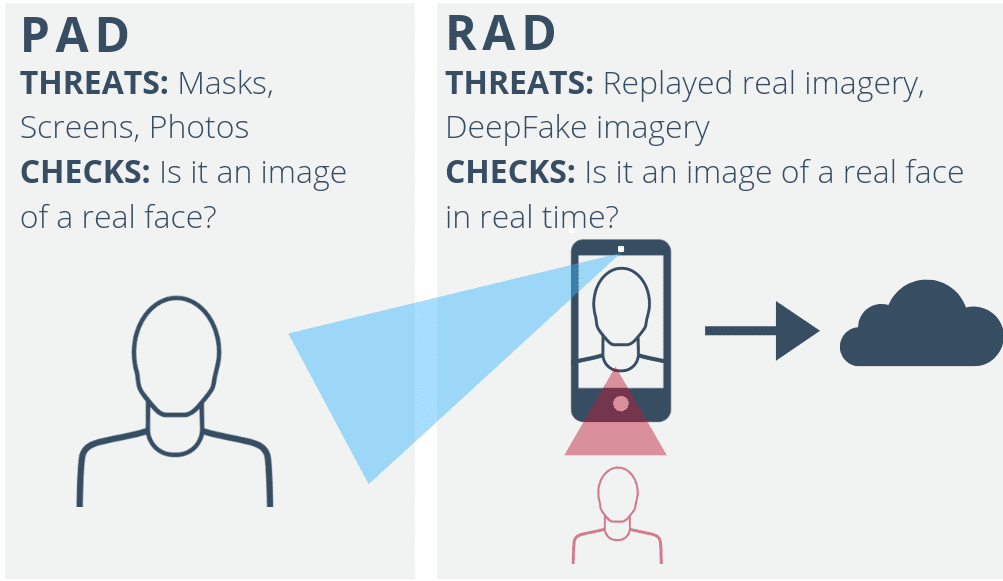

La détection des attaques par présentation ou "PAD" est un sujet de plus en plus important dans le secteur de la biométrie. Bien qu'il s'agisse d'un pas dans la bonne direction, les cyber-violeurs continuent d'exploiter avec diligence les failles de sécurité dans la vérification de l'identité et l'authentification forte des clients. Le fait de se concentrer exclusivement sur les attaques par présentation ne permet pas de remédier aux vulnérabilités liées à d'autres formes d'usurpation d'identité.

Cet article illustre comment la DAP ne garantit pas à elle seule la sécurité biométrique. Les CSO et les responsables de la conformité doivent également prendre en compte la détection des attaques par rejeu (Replay Attack Detection ou "RAD").

Qu'est-ce que la détection des attaques de présentation ?

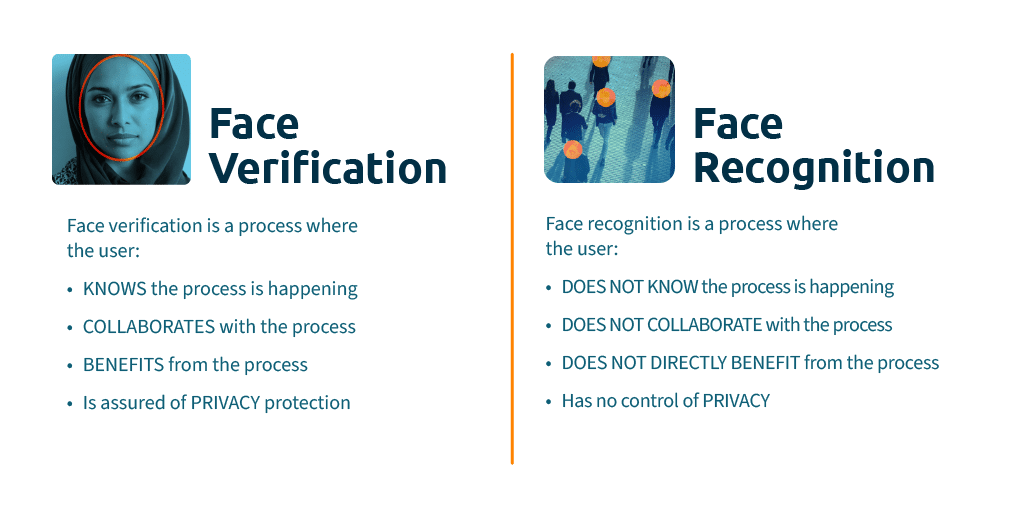

Les facteurs biométriques tels que le visage, les empreintes digitales, la paume de la main ou l'iris sont intrinsèquement différents des mots de passe. En effet, leur sécurité ne repose pas sur le secret. Vous pouvez trouver une copie de mon visage sur LinkedIn ou Facebook en trois clics. Vous pouvez imprimer une photo de mon visage et la présenter à un système d'authentification faciale.

Si l'usurpation d'identité consistait simplement à faire correspondre mon visage à l'image présentée, mon identité numérique serait incroyablement peu sûre. La sécurité biométrique repose plutôt sur la correspondance précise d'un élément biométrique réellement présent: le vrai visage. Le PAD répond au besoin de correspondance biométrique en vérifiant si l'objet présenté au capteur est le véritable élément biométrique et non une réplique physique.

Un DPA efficace empêchera quelqu'un d'imprimer une photo de mon visage et de la tenir devant l'appareil photo de mon téléphone la plupart du temps. Elle pourrait même empêcher la fabrication d'un masque à 10 000 dollars par des artisans japonais à partir d'un scan 3D de mon visage.

Le problème est qu'il existe peu de scénarios d'usurpation d'identité dans lesquels l'avantage d'usurper l'identité d'une personne vaut le coût de la création d'un masque sophistiqué. Le véritable objectif des cybercriminels est de trouver des vecteurs d'attaque évolutifs et peu coûteux qui peuvent être déployés à l'échelle mondiale sur un grand nombre de victimes.

Quel est le problème posé par la seule détection des attaques de présentation ?

La sécurité biométrique se heurte à un autre problème, tout aussi crucial : s'assurer qu'il n'y a pas eu d'interférence entre le capteur et l'unité de traitement des décisions.

Que se passe-t-il en cas de logiciel malveillant affectant le logiciel de l'appareil de l'utilisateur ou même en cas de piratage complet du matériel ? Pour les utilisateurs distants et non supervisés qui utilisent leur téléphone portable, il existe toujours un risque de compromission de l'appareil.

Les méthodes de sécurité biométrique basées sur un navigateur sont particulièrement vulnérables au détournement du pipeline de la caméra. En effet, le système d'exploitation n'a aucun contrôle sur l'accès à la caméra réelle. Les logiciels gratuits de webcam virtuelle permettent aux utilisateurs d'injecter dans l'application des images dont la source réelle est totalement indiscernable pour l'application.

Dans ces cas, le fournisseur de services numériques ne peut pas savoir exactement comment et quand les informations qui atteignent ses serveurs ont été enregistrées. Cela signifie que des images peuvent être enregistrées à partir d'une demande d'indemnisation acceptée, puis conservées. Au moment opportun, cette image ou cette vidéo est injectée dans l'application ou directement dans la connexion au serveur du réseau, en contournant complètement la caméra. Il s'agit d'une attaque par rediffusion qui passerait n'importe quel système de sécurité PAD. Une attaque par relecture est qualitativement impossible à distinguer d'une vidéo d'un véritable élément biométrique.

De même, les logiciels malveillants peuvent enregistrer des images de la caméra de l'appareil lors d'une demande d'authentification réussie et les rejouer par la suite de manière programmatique. Cette méthode est incroyablement attrayante pour les cyber-voleurs car elle est facilement extensible. Une fois que l'exploit s'est avéré efficace, il peut être étendu à des milliers d'utilisateurs avec un coût supplémentaire minime.

En résumé, le PAD ne répond pas à la question suivante : "S'agit-il d'une authentification réelle, enregistrée à l'instant même ? "S'agit-il d'une authentification réelle, enregistrée à l'instant même ?" La biométrie avec DAP ne permet pas à elle seule de déterminer si un utilisateur est réellement présent au moment où il effectue la transaction.

Qu'est-ce que la détection des attaques par répétition ?

La détection des attaques par répétition est une approche qui garantit que chaque demande d'authentification est unique. Par conséquent, une demande est invalide après la première fois qu'elle est traitée.

La SAR doit s'assurer qu'une demande est unique grâce à un espace de code de variables aléatoires. Ces variables doivent avoir une portée suffisamment grande pour ne pas être sensibles aux attaques par force brute (réessayer plusieurs variantes jusqu'à ce que la version rejouée réussisse).

En même temps, pour qu'une demande soit unique, il ne faut pas que l'utilisateur ait à faire quelque chose d'unique et de différent à chaque fois. Le fait de s'appuyer sur l'interaction de l'utilisateur pour créer une demande d'authentification unique réduit considérablement les taux d'achèvement. Les utilisateurs comprennent souvent mal les instructions, ce qui entraîne un taux élevé de rejet des utilisateurs corrects et donc d'abandon des utilisateurs.

iProov adopte une approche différente en horodatant chaque demande à l'aide d'un "FlashMark" passif. En utilisant l'écran de l'appareil, nous projetons une séquence de couleurs sur le visage de l'utilisateur. Nous analysons ensuite la vidéo pour vérifier si la demande est réelle ou si elle a été rejouée. Avec un espace de code de plus de 1 000 000 de combinaisons possibles, aucun utilisateur ne recevra jamais deux fois le même FlashMark.

La technologie PAD est devenue un sujet d'actualité ces dernières années. iProov a été jugé conforme à ces normes par le National Physical Laboratory, qui a estimé que la technologie PAD d'iProov était "à la pointe de la technologie". Chez iProov, nous sommes ravis que le marché exige désormais une sécurité biométrique qui va au-delà d'une correspondance précise. Cependant, nous continuerons à repousser les limites et à relever les défis de sécurité holistiques sur lesquels le marché doit encore se concentrer... parce que ce sont les défis de sécurité sur lesquels les cybercriminels se concentrent.