30 Agustus 2019

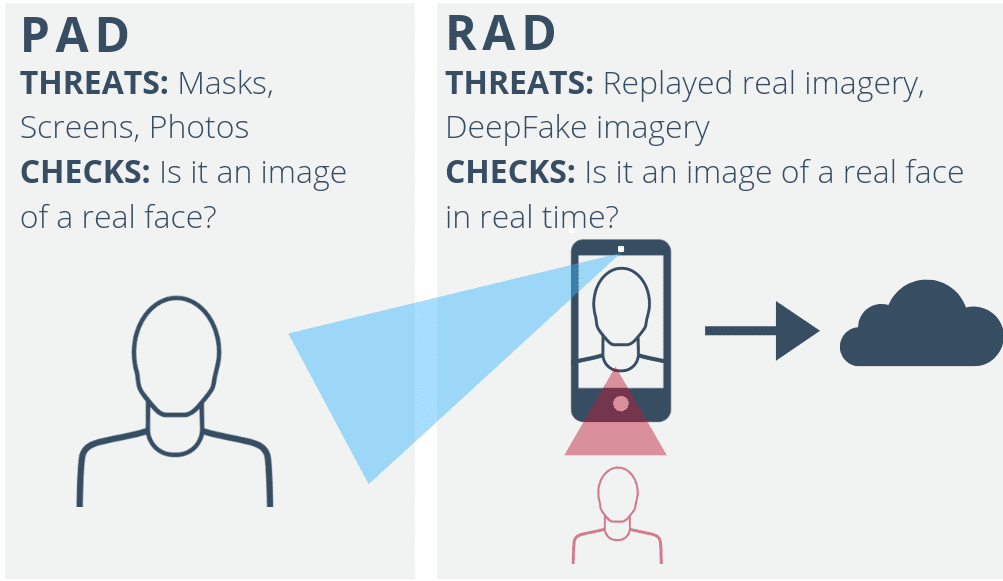

Deteksi Serangan Presentasi atau "PAD" adalah topik yang sedang berkembang dalam industri biometrik. Meskipun ini jelas merupakan langkah ke arah yang benar, para pencuri siber masih rajin mengeksploitasi celah keamanan dalam pemeriksaan identitas dan autentikasi pelanggan yang kuat. Fokus eksklusif pada serangan presentasi saja tidak cukup untuk mengatasi kerentanan terhadap bentuk-bentuk pemalsuan identitas lainnya.

Artikel ini akan mengilustrasikan bagaimana PAD saja tidak menjamin keamanan biometrik. Pimpinan CSO dan Kepatuhan juga harus mempertimbangkan Replay Attack Detection atau "RAD".

Apa yang dimaksud dengan Deteksi Serangan Presentasi?

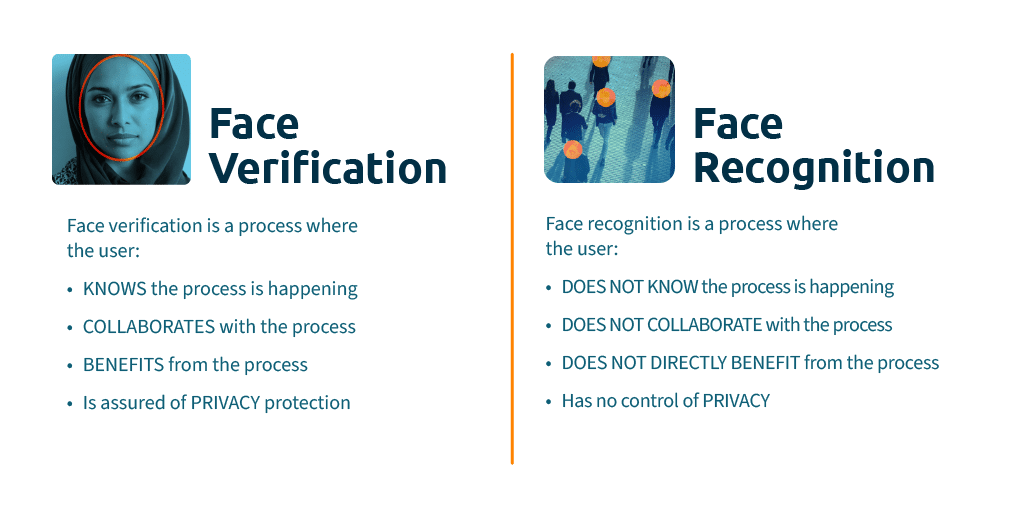

Faktor biometrik seperti wajah, sidik jari, telapak tangan, atau iris mata secara inheren berbeda dengan kata sandi. Ini karena keamanannya tidak bergantung pada kerahasiaan. Anda bisa menemukan salinan wajah saya di LinkedIn atau Facebook dalam 3 klik. Anda dapat mencetak gambar wajah saya dan menunjukkannya ke sistem autentikasi wajah.

Jika memalsukan identitas hanyalah sebuah kasus mencocokkan wajah saya dengan gambar yang ditampilkan, identitas digital saya akan sangat tidak aman. Sebaliknya, keamanan biometrik bergantung pada pencocokan biometrik yang benar-benar ada secara akurat: wajah asli. PAD menjawab kebutuhan pencocokan biometrik untuk memeriksa apakah objek yang ditampilkan ke sensor adalah biometrik yang sebenarnya dan bukan replika fisik.

PAD yang efektif akan menghentikan seseorang untuk mencetak foto wajah saya dan memegangnya di depan kamera ponsel saya hampir sepanjang waktu. Bahkan mungkin bisa menghentikan topeng seharga $10.000 yang dibuat oleh pengrajin di Jepang dengan menggunakan pemindaian 3D wajah saya.

Masalahnya adalah ada beberapa skenario penipuan identitas di mana keuntungan dari memalsukan identitas seseorang sebanding dengan biaya pembuatan topeng yang canggih. Tujuan sebenarnya dari para pencuri siber adalah untuk menemukan vektor serangan yang terukur dan berbiaya rendah yang dapat diluncurkan secara global ke sejumlah besar korban.

Apa masalahnya dengan Deteksi Serangan Presentasi saja?

Ada tantangan tambahan yang sama pentingnya untuk keamanan biometrik: memastikan tidak ada gangguan dari sensor ke unit pemrosesan keputusan.

Bagaimana jika ada malware yang memengaruhi perangkat lunak perangkat pengguna atau bahkan peretasan perangkat keras secara penuh? Untuk pengguna jarak jauh dan tanpa pengawasan pada ponsel mereka, selalu ada risiko kompromi perangkat.

Metode keamanan biometrik berbasis peramban sangat rentan terhadap pembajakan pipa kamera. Hal ini karena sistem operasi tidak memiliki kendali atas akses ke kamera yang sebenarnya. Perangkat lunak bebas webcam virtual memungkinkan pengguna menyuntikkan citra ke dalam aplikasi yang sumber aslinya sama sekali tidak dapat dibedakan dengan aplikasi tersebut.

Dalam kasus ini, penyedia layanan digital tidak dapat memastikan dengan pasti bagaimana atau kapan informasi yang sampai ke servernya direkam. Ini berarti bahwa gambar dapat direkam dari klaim yang berhasil, kemudian disimpan. Pada saat yang tepat, gambar atau video tersebut disuntikkan ke dalam aplikasi atau langsung ke koneksi server jaringan - melewati kamera sepenuhnya. Ini adalah serangan replay dan akan melewati keamanan PAD apa pun. Serangan pemutaran ulang secara kualitatif tidak dapat dibedakan dari video biometrik asli.

Demikian pula, malware perangkat dapat merekam gambar dari kamera perangkat selama klaim autentikasi yang berhasil dan kemudian diputar ulang secara terprogram. Metode ini sangat menarik bagi para pencuri siber karena mudah ditingkatkan. Setelah eksploitasi ditemukan berhasil, ia dapat ditingkatkan ke ribuan pengguna dengan biaya tambahan minimal.

Singkatnya, PAD gagal menjawab pertanyaan tersebut: "Apakah ini autentikasi yang nyata, yang direkam saat ini?" Biometrik dengan PAD saja tidak dapat menentukan bahwa pengguna benar-benar hadir pada saat menyelesaikan transaksi.

Apa itu Deteksi Serangan Putar Ulang?

Replay Attack Detection adalah sebuah pendekatan yang memastikan setiap klaim otentikasi adalah unik. Oleh karena itu, klaim tidak valid setelah contoh pertama diproses.

RAD harus memastikan bahwa sebuah klaim bersifat unik dengan sebuah ruang kode dari variabel-variabel acak. Variabel-variabel ini harus memiliki rentang yang cukup besar, sehingga tidak rentan terhadap serangan brute force (mencoba beberapa variasi sampai versi replay berhasil).

Pada saat yang sama, membuat klaim yang unik tidak boleh membebani pengguna untuk melakukan sesuatu yang unik dan berbeda setiap saat. Ketergantungan pada interaksi pengguna untuk membuat klaim otentikasi yang unik akan sangat mengurangi tingkat penyelesaian. Pengguna sering salah memahami instruksi, yang mengakibatkan tingginya tingkat penolakan terhadap pengguna yang benar dan oleh karena itu, pengguna menjadi drop out.

iProov mengambil pendekatan yang berbeda dengan memberi cap waktu pada setiap klaim dengan "FlashMark" pasif. Dengan menggunakan layar perangkat, kami memproyeksikan urutan warna pada wajah pengguna. Kami kemudian menganalisis video untuk menguji apakah klaim tersebut nyata atau diulang. Dengan ruang kode lebih dari 1.000.000 kemungkinan kombinasi, tidak ada pengguna yang akan menerima FlashMark yang sama dua kali.

PAD telah menjadi topik utama dalam beberapa tahun terakhir. Standar untuk pengujian PAD seperti ISO 30107 dan NIST telah diperkenalkan. iProov telah terbukti sesuai dengan standar tersebut oleh Laboratorium Fisik Nasional, yang menganggap teknologi PAD iProov sebagai "yang tercanggih". Di iProov, kami sangat senang bahwa pasar sekarang menuntut keamanan biometrik yang lebih dari sekadar pencocokan yang akurat. Namun, kami akan terus mendorong batas dan mengatasi tantangan keamanan holistik yang belum menjadi fokus pasar... karena itu adalah tantangan keamanan yang menjadi fokus para penjahat dunia maya.