30 de agosto de 2019

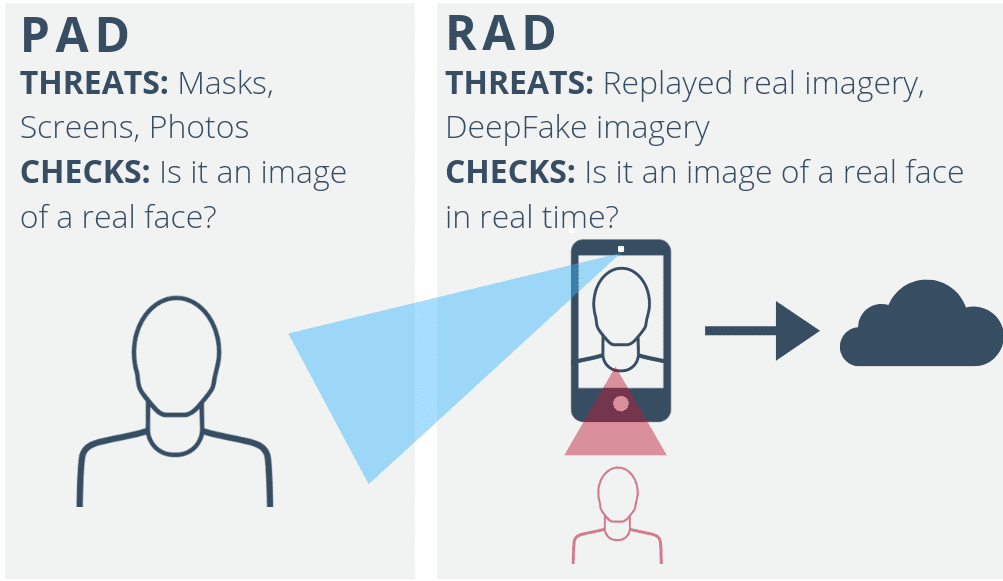

A deteção de ataques de apresentação ou "PAD" é um tópico em crescimento no sector da biometria. Embora este seja definitivamente um passo na direção certa, os ladrões cibernéticos continuam a explorar diligentemente as falhas de segurança na prova de identidade e na autenticação forte do cliente. O enfoque exclusivo nos ataques de apresentação não consegue resolver as vulnerabilidades de outras formas de falsificação de identidade.

Este artigo ilustrará como o PAD, por si só, não garante a segurança biométrica. Os CSO e os responsáveis pela conformidade também devem considerar a deteção de ataques de repetição ou "RAD".

O que é a deteção de ataques de apresentação?

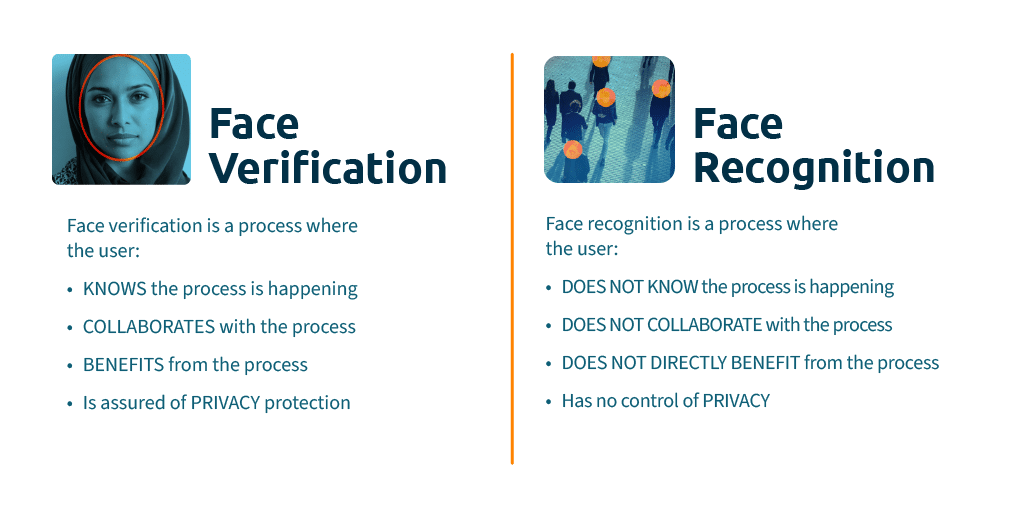

Os factores biométricos, como o rosto, a impressão digital, a palma da mão ou a íris, são intrinsecamente diferentes das palavras-passe. Isto deve-se ao facto de a sua segurança não depender do sigilo. É possível encontrar uma cópia do meu rosto no LinkedIn ou no Facebook em 3 cliques. Podem imprimir uma fotografia do meu rosto e apresentá-la a um sistema de autenticação facial.

Se a falsificação de identidade fosse simplesmente uma questão de fazer corresponder o meu rosto à imagem que está a ser apresentada, a minha identidade digital seria incrivelmente insegura. Em vez disso, a segurança biométrica baseia-se na correspondência exacta de uma biometria que está genuinamente presente: o rosto real. O PAD responde à necessidade de correspondência biométrica para verificar se o objeto apresentado ao sensor é a biometria real e não uma réplica física.

Um PAD eficaz impedirá que alguém imprima uma fotografia do meu rosto e a coloque em frente à câmara do meu telemóvel na maior parte do tempo. Pode até impedir uma máscara de 10 000 dólares que foi feita por artesãos no Japão utilizando uma digitalização 3D do meu rosto.

O problema é que existem poucos cenários de fraude de identidade em que o benefício de falsificar a identidade de alguém valha o custo de criar uma máscara sofisticada. O verdadeiro objetivo dos ladrões de ciberespaços é encontrar vectores de ataque escaláveis e de baixo custo que possam ser implementados globalmente em grandes volumes de vítimas.

Qual é o problema da Deteção de Ataques à Apresentação por si só?

Há um desafio adicional, mas igualmente crítico, para a segurança biométrica: garantir que não há interferência do sensor na unidade de processamento de decisões.

E se houver malware a afetar o software do dispositivo do utilizador ou mesmo uma invasão total do hardware? Para os utilizadores remotos e não supervisionados nos seus telemóveis, existe sempre o risco de comprometer o dispositivo.

Os métodos de segurança biométrica baseados no navegador são particularmente vulneráveis ao sequestro do pipeline da câmara. Isto deve-se ao facto de o sistema operativo não ter qualquer controlo sobre o acesso à câmara real. O freeware de webcam virtual permite aos utilizadores injetar imagens na aplicação cuja fonte real é totalmente indistinguível da aplicação.

Nestes casos, o fornecedor de serviços digitais não pode ter a certeza exacta de como ou quando foi registada a informação que chega aos seus servidores. Isto significa que as imagens podem ser registadas a partir de um pedido de indemnização bem sucedido e depois retidas. No momento certo, essa imagem ou vídeo é injetado na aplicação ou diretamente na ligação ao servidor de rede - contornando totalmente a câmara. Isto é um ataque de repetição e passaria qualquer segurança PAD. Um ataque de repetição é qualitativamente indistinguível de um vídeo de uma biometria genuína.

Do mesmo modo, o malware para dispositivos pode gravar imagens da câmara do dispositivo durante um pedido de autenticação bem sucedido e, mais tarde, reproduzi-las de forma programática. Este método é incrivelmente atrativo para os ladrões informáticos, uma vez que é facilmente escalável. Uma vez descoberto que a exploração funciona, pode ser alargada a milhares de utilizadores com um custo incremental mínimo.

Em resumo, o PAD não responde à questão: "Esta é uma autenticação real, registada neste preciso momento?" A biometria com PAD, por si só, não consegue determinar se um utilizador está realmente presente no momento em que completa a transação.

O que é a deteção de ataques de repetição?

A deteção de ataques de repetição é uma abordagem que garante que cada reivindicação de autenticação é única. Por conseguinte, uma reivindicação é inválida após a primeira vez que é processada.

A RAD deve garantir que uma reivindicação é única com um espaço de código de variáveis aleatórias. Estas variáveis devem ter um alcance suficientemente grande para não serem susceptíveis de ataques de força bruta (tentar várias variações até que a versão de repetição seja bem sucedida).

Simultaneamente, tornar uma reivindicação única não deve colocar o ónus no utilizador de fazer algo único e diferente de cada vez. A dependência da interação do utilizador para criar uma reivindicação de autenticação única reduz enormemente as taxas de conclusão. É frequente os utilizadores interpretarem mal as instruções, o que resulta numa elevada taxa de rejeição de utilizadores correctos e, consequentemente, em desistências de utilizadores.

O iProov adopta uma abordagem diferente, marcando cada reclamação com um "FlashMark" passivo. Utilizando o ecrã do dispositivo, projectamos uma sequência de cores no rosto do utilizador. De seguida, analisamos o vídeo para testar se a reclamação é real ou repetida. Com um espaço de código de mais de 1.000.000 de combinações possíveis, nenhum utilizador receberá o mesmo FlashMark duas vezes.

O PAD tornou-se um tema atual nos últimos anos. O iProov foi considerado em conformidade com essas normas pelo National Physical Laboratory, que considerou a tecnologia PAD do iProov "topo de gama". Na iProov, estamos entusiasmados com o facto de o mercado estar agora a exigir uma segurança biométrica que vai além da correspondência exacta. No entanto, continuaremos a alargar os limites e a abordar os desafios de segurança holísticos em que o mercado ainda não se concentrou... porque são esses os desafios de segurança em que os cibercriminosos se concentram.