August 30, 2019

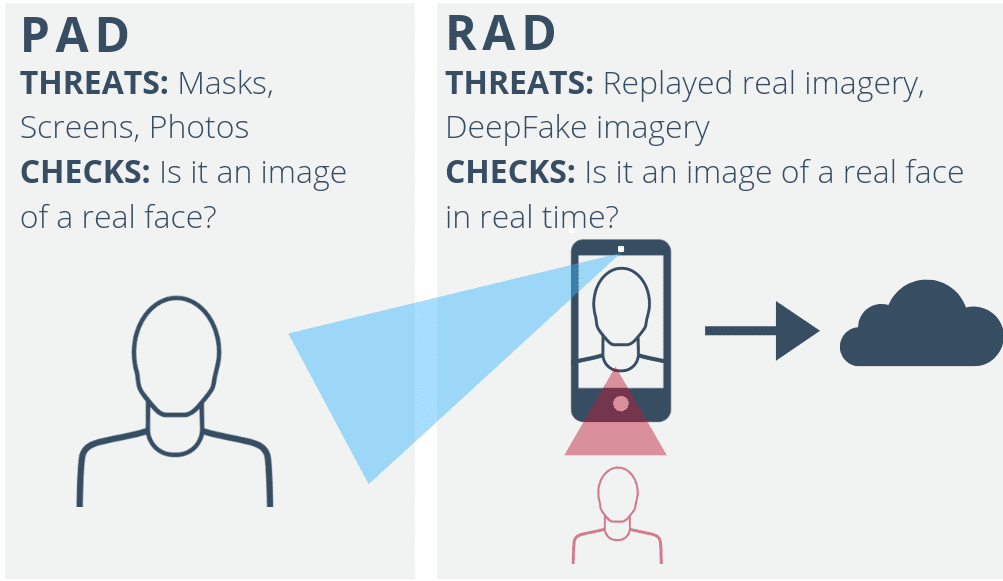

Die Erkennung von Präsentationsangriffen (Presentation Attack Detection oder "PAD") ist ein wachsendes Thema in der Biometriebranche. Auch wenn dies definitiv ein Schritt in die richtige Richtung ist, nutzen Cyber-Diebe immer noch fleißig Sicherheitslücken beim Identitätsnachweis und bei der starken Kundenauthentifizierung aus. Die ausschließliche Konzentration auf Präsentationsangriffe lässt Schwachstellen bei anderen Formen der Identitätsfälschung außer Acht.

Dieser Artikel zeigt auf, dass PAD allein keine biometrische Sicherheit garantiert. CSOs und Compliance-Verantwortliche müssen auch Replay Attack Detection oder "RAD" in Betracht ziehen.

Was ist die Erkennung von Präsentationsangriffen?

Biometrische Faktoren wie Ihr Gesicht, Ihr Fingerabdruck, Ihre Handfläche oder Ihre Iris unterscheiden sich grundlegend von Passwörtern. Der Grund dafür ist, dass ihre Sicherheit nicht von der Geheimhaltung abhängt. Sie können eine Kopie meines Gesichts auf LinkedIn oder Facebook mit 3 Klicks finden. Sie könnten ein Bild meines Gesichts ausdrucken und es einem System zur Gesichtsauthentifizierung vorlegen.

Wenn es bei der Identitätsfälschung nur darum ginge, mein Gesicht mit dem vorgelegten Bild abzugleichen, wäre meine digitale Identität unglaublich unsicher. Vielmehr beruht die biometrische Sicherheit auf dem genauen Abgleich eines biometrischen Merkmals, das tatsächlich vorhanden ist: das echte Gesicht. Mit PAD wird die Notwendigkeit des biometrischen Abgleichs berücksichtigt, um zu prüfen, ob es sich bei dem Objekt, das dem Sensor vorgelegt wird, um das echte biometrische Merkmal und nicht um eine physische Nachbildung handelt.

Ein wirksames PAD wird jemanden davon abhalten, ein Foto meines Gesichts auszudrucken und es die meiste Zeit vor die Kamera meines Telefons zu halten. Es könnte sogar eine 10.000-Dollar-Maske verhindern, die von Kunsthandwerkern in Japan anhand eines 3D-Scans meines Gesichts hergestellt wurde.

Das Problem ist, dass es nur wenige Szenarien des Identitätsbetrugs gibt, bei denen der Nutzen einer gefälschten Identität die Kosten für die Erstellung einer ausgeklügelten Maske wert ist. Das eigentliche Ziel der Cyber-Diebe ist es, skalierbare, kostengünstige Angriffsvektoren zu finden, die weltweit auf eine große Zahl von Opfern angewendet werden können.

Was ist das Problem mit Presentation Attack Detection allein?

Es gibt eine zusätzliche, aber ebenso kritische Herausforderung für die biometrische Sicherheit: Es muss sichergestellt werden, dass es keine Interferenzen zwischen dem Sensor und der Entscheidungsverarbeitungseinheit gibt.

Was ist, wenn Schadsoftware die Software des Geräts des Benutzers beeinträchtigt oder sogar die gesamte Hardware gehackt wird? Für entfernte und unbeaufsichtigte Nutzer auf ihren Mobiltelefonen besteht immer das Risiko, dass das Gerät kompromittiert wird.

Browserbasierte biometrische Sicherheitsmethoden sind besonders anfällig für den Missbrauch der Kamera-Pipeline. Dies liegt daran, dass das Betriebssystem keine Kontrolle über den Zugriff auf die echte Kamera hat. Mit virtueller Webcam-Freeware können Benutzer Bilder in die Anwendung einschleusen, deren tatsächliche Quelle für die Anwendung völlig ununterscheidbar ist.

In diesen Fällen kann der Anbieter digitaler Dienste nicht genau wissen, wie oder wann die Informationen, die seine Server erreichen, aufgezeichnet wurden. Das bedeutet, dass Bildmaterial von einem erfolgreichen Antrag aufgezeichnet und dann gespeichert werden könnte. Im richtigen Moment wird dieses Bild oder Video in die Anwendung oder direkt in die Netzwerkserververbindung eingespeist - unter vollständiger Umgehung der Kamera. Dies ist ein Replay-Angriff, der jede PAD-Sicherheitsvorkehrung umgehen würde. Ein Replay-Angriff ist qualitativ nicht von einem Video eines echten biometrischen Merkmals zu unterscheiden.

Ebenso kann Geräte-Malware Bilder von der Gerätekamera während einer erfolgreichen Authentifizierung aufzeichnen und später programmgesteuert wiedergegeben werden. Diese Methode ist für Cyber-Diebe unglaublich attraktiv, da sie leicht skalierbar ist. Sobald der Exploit funktioniert, kann er mit minimalen Zusatzkosten auf Tausende von Nutzern ausgeweitet werden.

Zusammenfassend lässt sich sagen, dass das PAD die Frage nicht beantwortet: "Ist dies eine echte Authentifizierung, die gerade aufgezeichnet wird?" Die Biometrie mit PAD allein kann nicht feststellen, ob ein Benutzer zum Zeitpunkt des Abschlusses der Transaktion wirklich anwesend ist.

Was ist Replay Attack Detection?

Replay Attack Detection ist ein Ansatz, der sicherstellt, dass jeder Authentifizierungsanspruch einzigartig ist. Daher ist ein Antrag nach der ersten Verarbeitung ungültig.

RAD muss die Einzigartigkeit eines Claims durch einen Codespace von Zufallsvariablen sicherstellen. Diese Variablen müssen einen so großen Bereich haben, dass sie nicht für Brute-Force-Angriffe anfällig sind (Wiederholung mehrerer Varianten, bis die Wiederholungsversion erfolgreich ist).

Gleichzeitig darf die Eindeutigkeit eines Antrags nicht dazu führen, dass der Nutzer jedes Mal etwas Neues und Einzigartiges tun muss. Die Abhängigkeit von der Interaktion des Benutzers, um einen eindeutigen Authentifizierungsanspruch zu erstellen, verringert die Ausfüllraten erheblich. Die Benutzer verstehen die Anweisungen häufig falsch, was zu einer hohen Ablehnungsrate korrekter Benutzer und somit zu Benutzerabbrüchen führt.

iProov verfolgt einen anderen Ansatz, indem es jede Behauptung mit einer passiven "FlashMark" zeitlich markiert. Über den Bildschirm des Geräts projizieren wir eine Abfolge von Farben auf das Gesicht des Benutzers. Anschließend analysieren wir das Video, um zu prüfen, ob die Behauptung echt ist oder nachgespielt wurde. Bei einem Codespace von über 1.000.000 möglichen Kombinationen wird kein Nutzer jemals zweimal denselben FlashMark erhalten.

PAD hat in den letzten Jahren an Aktualität gewonnen. Es wurden Standards für PAD-Tests wie ISO 30107 und NIST eingeführt. iProov entspricht diesen Standards, und das National Physical Laboratory hat die PAD-Technologie von iProov als "State of the Art" eingestuft. Wir bei iProov sind begeistert, dass der Markt jetzt biometrische Sicherheit fordert, die über den genauen Abgleich hinausgeht. Wir werden jedoch auch weiterhin die Grenzen ausloten und uns mit den ganzheitlichen Sicherheitsherausforderungen befassen, auf die sich der Markt noch nicht konzentriert hat... denn das sind die Sicherheitsherausforderungen, auf die sich die Cyberkriminellen konzentrieren.