30 de agosto de 2019

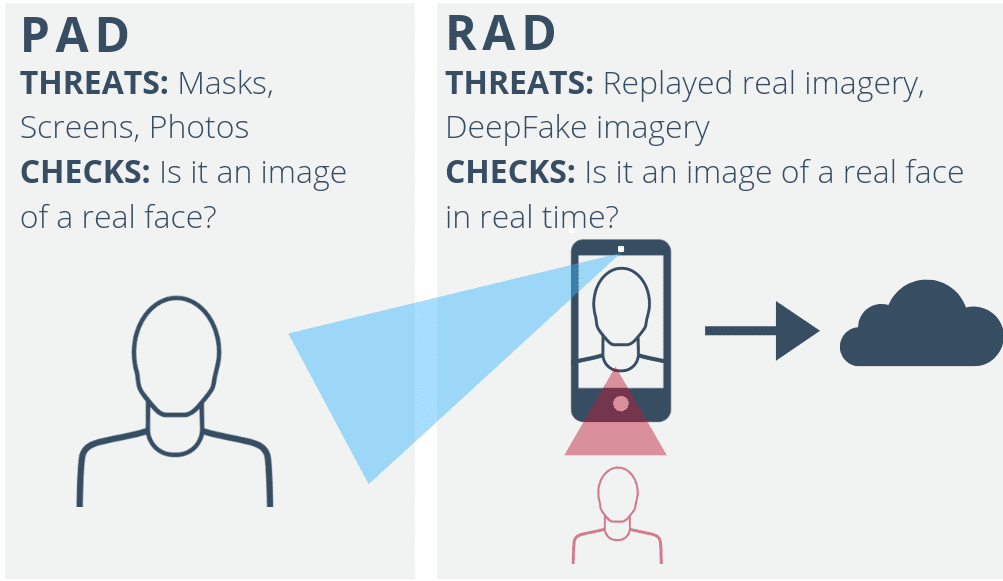

La Detección de Ataques de Presentación o "PAD" es un tema en auge dentro de la industria biométrica. Aunque se trata sin duda de un paso en la dirección correcta, los ciberdelincuentes siguen explotando con diligencia las lagunas de seguridad en la comprobación de la identidad y la autenticación sólida de los clientes. Centrarse exclusivamente en los ataques de presentación no permite abordar las vulnerabilidades frente a otras formas de suplantación de identidad.

Este artículo ilustrará cómo el PAD por sí solo no garantiza la seguridad biométrica. Los CSO y los responsables de cumplimiento también deben tener en cuenta la Detección de Ataques de Repetición o "RAD".

¿Qué es la detección de ataques de presentación?

Los factores biométricos, como la cara, las huellas dactilares, la palma de la mano o el iris, son intrínsecamente diferentes de las contraseñas. Esto se debe a que su seguridad no depende del secreto. Puedes encontrar una copia de mi cara en LinkedIn o Facebook en 3 clics. Puedes imprimir una foto de mi cara y presentarla a un sistema de autenticación facial.

Si la suplantación de identidad consistiera simplemente en hacer coincidir mi cara con la imagen que se presenta, mi identidad digital sería increíblemente insegura. La seguridad biométrica se basa más bien en la correspondencia exacta de un dato biométrico realmente presente: el rostro real. El PAD responde a la necesidad de que la correspondencia biométrica compruebe si el objeto que se presenta al sensor es el verdadero biométrico y no una réplica física.

Una PAD eficaz impedirá que alguien imprima una foto de mi cara y la sostenga frente a la cámara de mi teléfono la mayor parte del tiempo. Incluso podría impedir que una máscara de 10.000 dólares fabricada por artesanos en Japón utilizando un escáner 3D de mi cara.

El problema es que hay pocos escenarios de fraude de identidad en los que el beneficio de suplantar la identidad de alguien merezca el coste de crear una máscara sofisticada. El verdadero objetivo de los ciberdelincuentes es encontrar vectores de ataque escalables y de bajo coste que puedan extenderse globalmente a un gran número de víctimas.

¿Cuál es el problema de la detección de ataques a la presentación por sí sola?

Existe un reto adicional, pero igualmente crítico para la seguridad biométrica: garantizar que no ha habido interferencias desde el sensor hasta la unidad de procesamiento de decisiones.

¿Y si hay un malware que afecta al software del dispositivo del usuario o incluso un hackeo completo del hardware? Para los usuarios remotos y no supervisados en sus teléfonos móviles, siempre existe este riesgo de comprometer el dispositivo.

Los métodos de seguridad biométrica basados en navegadores son especialmente vulnerables al secuestro del pipeline de la cámara. Esto se debe a que el sistema operativo no tiene control sobre el acceso a la cámara real. Los programas gratuitos de cámaras web virtuales permiten a los usuarios inyectar en la aplicación imágenes cuya fuente real es totalmente indistinguible de la aplicación.

En estos casos, el proveedor de servicios digitales no puede estar seguro de cómo o cuándo se grabó exactamente la información que llega a sus servidores. Esto significa que las imágenes podrían grabarse a partir de una reclamación aceptada y luego conservarse. En el momento oportuno, esa imagen o vídeo se inyecta en la aplicación o directamente en la conexión del servidor de red, eludiendo por completo la cámara. Esto es un ataque de repetición y pasaría cualquier seguridad PAD. Un ataque de repetición es cualitativamente indistinguible de un vídeo de un biométrico auténtico.

Del mismo modo, el malware del dispositivo puede grabar imágenes de la cámara del dispositivo durante una solicitud de autenticación correcta y reproducirlas posteriormente mediante programación. Este método es increíblemente atractivo para los ciberdelincuentes, ya que es fácilmente escalable. Una vez que se ha descubierto que el exploit funciona, se puede ampliar a miles de usuarios con un coste incremental mínimo.

En resumen, el PAD no responde a la pregunta: "¿Se trata de una autenticación real, registrada en este momento?". La biometría con PAD por sí sola no puede determinar que un usuario está realmente presente en el momento de completar la transacción.

¿Qué es la detección de ataques de repetición?

La detección de ataques de repetición es un enfoque que garantiza que cada solicitud de autenticación es única. Por lo tanto, una solicitud no es válida después de la primera vez que se procesa.

La RAD debe garantizar que una declaración es única con un espacio de código de variables aleatorias. Estas variables deben tener un rango lo suficientemente grande como para que no sean susceptibles de ataques de fuerza bruta (reintentar varias variaciones hasta que la versión de repetición tenga éxito).

Al mismo tiempo, hacer que una solicitud sea única no debe hacer que el usuario tenga que hacer algo único y diferente cada vez. Depender de la interacción del usuario para crear una solicitud de autenticación única reduce enormemente los índices de cumplimentación. Los usuarios suelen malinterpretar las instrucciones, lo que da lugar a un alto índice de rechazo de usuarios correctos y, por tanto, de abandonos de usuarios.

iProov adopta un enfoque diferente al marcar el tiempo de cada reclamación con una "FlashMark"pasiva. Utilizando la pantalla del dispositivo, proyectamos una secuencia de colores en la cara del usuario. A continuación, analizamos el vídeo para comprobar si la reclamación es real o una repetición. Con un espacio de códigos de más de 1.000.000 de combinaciones posibles, ningún usuario recibirá dos veces la misma FlashMark.

La tecnología PAD ha cobrado actualidad en los últimos años. Se han introducido normas para las pruebas de PAD, como la ISO 30107 y la NIST. El National Physical Laboratory ha comprobado que iProov cumple dichas normas y ha considerado que la tecnología PAD de iProov es "puntera". En iProov estamos encantados de que el mercado exija ahora una seguridad biométrica que vaya más allá de la coincidencia exacta. Sin embargo, seguiremos superando los límites y abordando los retos de seguridad holísticos en los que el mercado aún no se ha centrado... porque esos son los retos de seguridad en los que se centran los ciberdelincuentes.