สิงหาคม 30, 2019

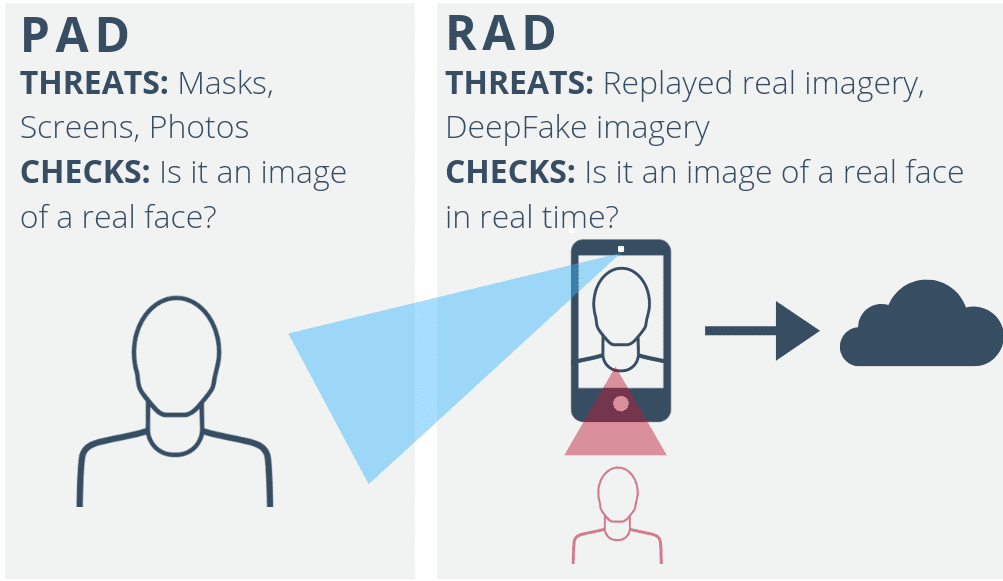

Presentation Attack Detection หรือ "PAD" เป็นหัวข้อที่กําลังเติบโตในอุตสาหกรรมไบโอเมตริกซ์ แม้ว่านี่จะเป็นขั้นตอนในทิศทางที่ถูกต้อง แต่โจรไซเบอร์ยังคงใช้ประโยชน์จากช่องว่างด้านความปลอดภัยในการพิสูจน์ตัวตนและการตรวจสอบลูกค้าที่แข็งแกร่งอย่างขยันขันแข็ง การมุ่งเน้นเฉพาะการโจมตีการนําเสนอเพียงอย่างเดียวล้มเหลวในการแก้ไขช่องโหว่ของการปลอมแปลงข้อมูลประจําตัวในรูปแบบอื่นๆ

บทความนี้จะแสดงให้เห็นว่าพันธมิตรฯ เพียงอย่างเดียวไม่รับประกันความปลอดภัยไบโอเมตริกซ์อย่างไร CSO และผู้นําด้านการปฏิบัติตามกฎระเบียบต้องพิจารณาการตรวจจับการโจมตีซ้ําด้วย หรือ "RAD"

Presentation Attack Detection คืออะไร?

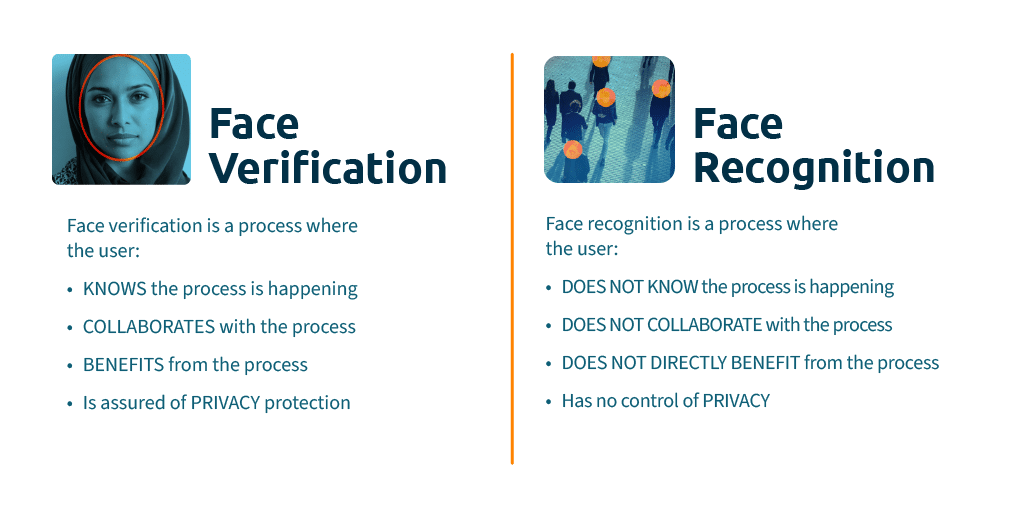

ปัจจัยไบโอเมตริกซ์ เช่น ใบหน้า ลายนิ้วมือ ฝ่ามือ หรือม่านตานั้นแตกต่างจากรหัสผ่านโดยเนื้อแท้ นี่เป็นเพราะความปลอดภัยของพวกเขาไม่ได้ขึ้นอยู่กับความลับ คุณสามารถค้นหาสําเนาใบหน้าของฉันบน LinkedIn หรือ Facebook ได้ใน 3 คลิก คุณสามารถพิมพ์ภาพใบหน้าของฉันและนําเสนอต่อระบบตรวจสอบใบหน้า

หากการปลอมแปลงข้อมูลประจําตัวเป็นเพียงกรณีของการจับคู่ใบหน้าของฉันกับภาพที่นําเสนอข้อมูลประจําตัวดิจิทัลของฉันจะไม่ปลอดภัยอย่างไม่น่าเชื่อ แต่การรักษาความปลอดภัยไบโอเมตริกซ์อาศัยการจับคู่ไบโอเมตริกซ์ที่มีอยู่จริงอย่างแม่นยํา: ใบหน้าจริง PAD กล่าวถึงความจําเป็นในการจับคู่ไบโอเมตริกซ์เพื่อตรวจสอบว่าวัตถุที่นําเสนอต่อเซ็นเซอร์เป็นไบโอเมตริกซ์จริงหรือไม่เมื่อเทียบกับแบบจําลองทางกายภาพ

พันธมิตรฯ ที่มีประสิทธิภาพจะหยุดไม่ให้ใครบางคนพิมพ์ภาพถ่ายใบหน้าของฉันและถือไว้หน้ากล้องโทรศัพท์ของฉันเกือบตลอดเวลา มันอาจหยุดหน้ากากมูลค่า 10,000 ดอลลาร์ที่ผลิตโดยช่างฝีมือในญี่ปุ่นโดยใช้การสแกนใบหน้าของฉัน 3 มิติ

ปัญหาคือมีสถานการณ์การฉ้อโกงข้อมูลประจําตัวเพียงไม่กี่สถานการณ์ที่ประโยชน์ของการปลอมแปลงตัวตนของใครบางคนนั้นคุ้มค่ากับต้นทุนในการสร้างหน้ากากที่ซับซ้อน วัตถุประสงค์ที่แท้จริงสําหรับโจรไซเบอร์คือการค้นหาเวกเตอร์การโจมตีที่ปรับขนาดได้และต้นทุนต่ําซึ่งสามารถเปิดตัวได้ทั่วโลกในเหยื่อจํานวนมาก

ปัญหาของการตรวจจับการโจมตีการนําเสนอเพียงอย่างเดียวคืออะไร?

มีความท้าทายเพิ่มเติมแต่สําคัญไม่แพ้กันสําหรับการรักษาความปลอดภัยไบโอเมตริกซ์: ตรวจสอบให้แน่ใจว่าไม่มีการรบกวนจากเซ็นเซอร์ไปยังหน่วยประมวลผลการตัดสินใจ

จะเกิดอะไรขึ้นหากมีมัลแวร์ที่ส่งผลต่อซอฟต์แวร์อุปกรณ์ของผู้ใช้หรือแม้แต่การแฮ็กฮาร์ดแวร์เต็มรูปแบบ สําหรับผู้ใช้ระยะไกลและไม่ได้รับการดูแลบนโทรศัพท์มือถือมีความเสี่ยงที่อุปกรณ์จะถูกบุกรุกอยู่เสมอ

วิธีการรักษาความปลอดภัยไบโอเมตริกซ์บนเบราว์เซอร์มีความเสี่ยงเป็นพิเศษต่อการจี้ไปป์ไลน์ของกล้อง นี่เป็นเพราะระบบปฏิบัติการไม่สามารถควบคุมการเข้าถึงกล้องจริงได้ ฟรีแวร์เว็บแคมเสมือนช่วยให้ผู้ใช้สามารถแทรกภาพลงในแอปพลิเคชันที่มีแหล่งที่มาที่แท้จริงซึ่งแยกไม่ออกกับแอปพลิเคชันโดยสิ้นเชิง

ในกรณีเหล่านี้ผู้ให้บริการดิจิทัลไม่สามารถแน่ใจได้อย่างแน่ชัดว่าข้อมูลที่มาถึงเซิร์ฟเวอร์ของตนถูกบันทึกอย่างไรหรือเมื่อใด ซึ่งหมายความว่าสามารถบันทึกภาพจากการอ้างสิทธิ์ที่ประสบความสําเร็จแล้วเก็บไว้ ภาพหรือวิดีโอนั้นจะถูกแทรกเข้าไปในแอปพลิเคชันหรือเข้าสู่การเชื่อมต่อเซิร์ฟเวอร์เครือข่ายโดยตรง – ข้ามกล้องทั้งหมด นี่คือการโจมตีแบบเล่นซ้ําและจะผ่านความปลอดภัยของ PAD การโจมตีแบบเล่นซ้ํานั้นแยกไม่ออกจากวิดีโอไบโอเมตริกซ์ของแท้ในเชิงคุณภาพ

ในทํานองเดียวกันมัลแวร์ของอุปกรณ์สามารถบันทึกภาพจากกล้องของอุปกรณ์ในระหว่างการอ้างสิทธิ์การตรวจสอบสิทธิ์ที่ประสบความสําเร็จและเล่นซ้ําโดยทางโปรแกรมในภายหลัง วิธีนี้น่าสนใจอย่างไม่น่าเชื่อสําหรับโจรไซเบอร์เนื่องจากสามารถปรับขนาดได้ง่าย เมื่อพบว่าการหาประโยชน์ได้ผล จะสามารถปรับขนาดเป็นผู้ใช้หลายพันคนโดยมีค่าใช้จ่ายที่เพิ่มขึ้นน้อยที่สุด

โดยสรุป PAD ล้มเหลวในการตอบคําถาม: "นี่เป็นการรับรองความถูกต้องจริงที่บันทึกไว้ในขณะนี้หรือไม่" ไบโอเมตริกซ์ที่มี PAD เพียงอย่างเดียวไม่สามารถระบุได้ว่าผู้ใช้มีอยู่จริงในขณะที่ทําธุรกรรมให้เสร็จสิ้น

Replay Attack Detection คืออะไร?

การตรวจจับการโจมตีแบบเล่นซ้ําเป็นแนวทางที่ช่วยให้มั่นใจได้ว่าการอ้างสิทธิ์การตรวจสอบสิทธิ์แต่ละรายการจะไม่ซ้ํากัน ดังนั้นการเรียกร้องจะไม่ถูกต้องหลังจากอินสแตนซ์แรกที่มีการประมวลผล

RAD ต้องตรวจสอบให้แน่ใจว่าการอ้างสิทธิ์ไม่ซ้ํากันด้วยโค้ดสเปซของตัวแปรสุ่ม ตัวแปรเหล่านี้ต้องมีช่วงที่ใหญ่พอ ซึ่งจะไม่ไวต่อการโจมตีด้วยกําลังเดรัจฉาน (ลองซ้ําหลายรูปแบบจนกว่าเวอร์ชันเล่นซ้ําจะสําเร็จ)

ในขณะเดียวกันการอ้างสิทธิ์ที่ไม่ซ้ํากันจะต้องไม่ทําให้ผู้ใช้ต้องทําอะไรที่ไม่เหมือนใครและแตกต่างในแต่ละครั้ง การพึ่งพาการโต้ตอบของผู้ใช้เพื่อสร้างการอ้างสิทธิ์การรับรองความถูกต้องที่ไม่ซ้ํากันช่วยลดอัตราการเสร็จสมบูรณ์ได้อย่างมาก ผู้ใช้มักเข้าใจผิดคําแนะนําส่งผลให้มีอัตราการปฏิเสธผู้ใช้ที่ถูกต้องสูงและทําให้ผู้ใช้ออกจากระบบ

iProov ใช้แนวทางที่แตกต่างออกไปโดยการประทับเวลาทุกการอ้างสิทธิ์ด้วย "FlashMark" แบบพาสซีฟ การใช้หน้าจออุปกรณ์เราฉายลําดับสีบนใบหน้าของผู้ใช้ จากนั้นเราจะวิเคราะห์วิดีโอเพื่อทดสอบว่าคํากล่าวอ้างนั้นเป็นของจริงหรือเล่นซ้ํา ด้วยโค้ดสเปซของชุดค่าผสมที่เป็นไปได้มากกว่า 1,000,000 ชุด ผู้ใช้จะไม่ได้รับ FlashMark เดียวกันสองครั้ง

พันธมิตรฯ ได้กลายเป็นหัวข้อเฉพาะในช่วงไม่กี่ปีที่ผ่านมา มีการแนะนํามาตรฐานสําหรับการทดสอบ PAD เช่น ISO 30107 และ NIST พบว่า iProov เป็นไปตามมาตรฐานดังกล่าวโดย National Physical Laboratory ซึ่งพบว่าเทคโนโลยี PAD ของ iProov "ล้ําสมัย" ที่ iProov เรารู้สึกตื่นเต้นที่ตลาดกําลังต้องการความปลอดภัยไบโอเมตริกซ์ซึ่งนอกเหนือไปจากการจับคู่ที่แม่นยํา อย่างไรก็ตาม เราจะยังคงผลักดันขอบเขตและจัดการกับความท้าทายด้านความปลอดภัยแบบองค์รวมที่ตลาดยังไม่ได้มุ่งเน้น... เพราะสิ่งเหล่านี้คือความท้าทายด้านความปลอดภัยที่อาชญากรไซเบอร์ให้ความสําคัญ