30 agosto 2019

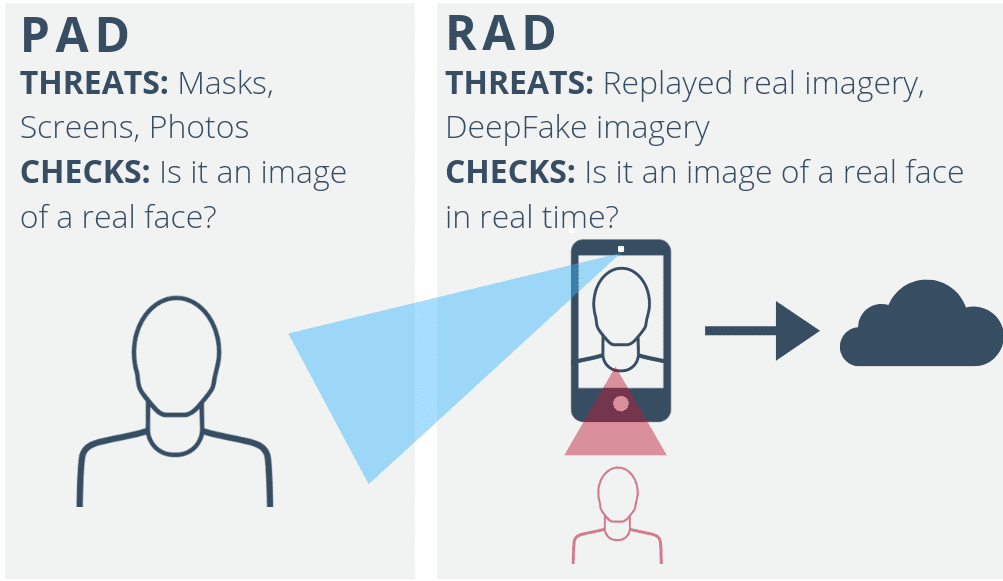

Il Presentation Attack Detection o "PAD" è un argomento in crescita nel settore della biometria. Sebbene si tratti di un passo nella giusta direzione, i cyber-ladri continuano a sfruttare diligentemente le lacune di sicurezza nella verifica dell'identità e nell'autenticazione forte dei clienti. L'attenzione esclusiva agli attacchi di presentazione non consente di affrontare le vulnerabilità di altre forme di spoofing dell'identità.

Questo articolo illustra come il PAD da solo non garantisca la sicurezza biometrica. I CSO e i responsabili della conformità devono considerare anche il Replay Attack Detection o "RAD".

Che cos'è il rilevamento degli attacchi di presentazione?

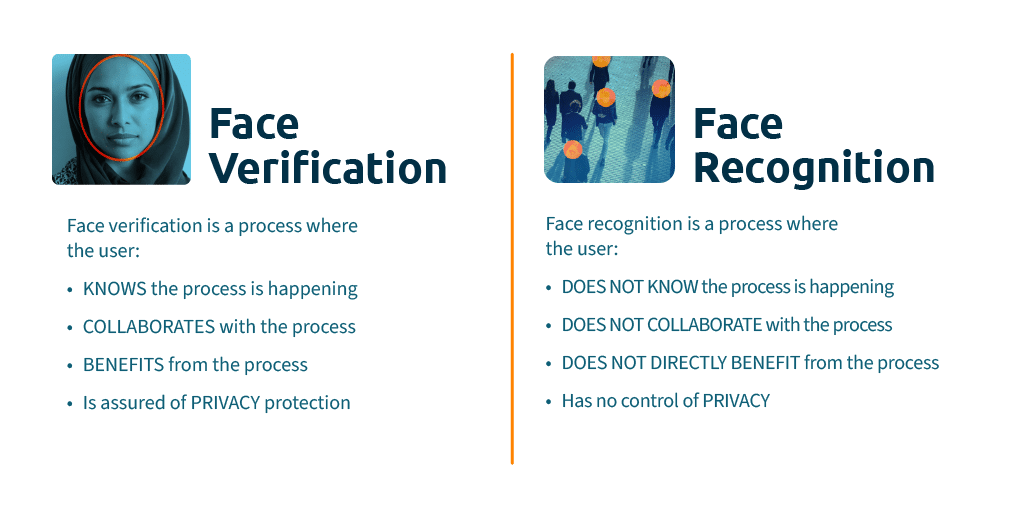

I fattori biometrici come il volto, l'impronta digitale, il palmo della mano o l'iride sono intrinsecamente diversi dalle password. Questo perché la loro sicurezza non si basa sulla segretezza. È possibile trovare una copia del mio volto su LinkedIn o Facebook in 3 clic. Si può stampare una foto del mio volto e presentarla a un sistema di autenticazione facciale.

Se per falsificare l'identità fosse sufficiente far coincidere il mio volto con l'immagine che viene presentata, la mia identità digitale sarebbe incredibilmente insicura. La sicurezza biometrica si basa invece sulla corrispondenza accurata con un dato biometrico realmente presente: il volto reale. Il PAD risponde alla necessità di verificare se l'oggetto presentato al sensore è il vero biometrico e non una replica fisica.

Un PAD efficace impedirà a qualcuno di stampare una foto del mio volto e di tenerla davanti alla fotocamera del mio telefono per la maggior parte del tempo. Potrebbe anche impedire che una maschera da 10.000 dollari sia stata realizzata da artigiani in Giappone utilizzando una scansione 3D del mio volto.

Il problema è che sono pochi gli scenari di frode d'identità in cui il vantaggio di falsificare l'identità di qualcuno vale il costo della creazione di una maschera sofisticata. Il vero obiettivo dei ladri informatici è quello di trovare vettori di attacco scalabili e a basso costo, che possano essere applicati a livello globale su grandi volumi di vittime.

Qual è il problema del solo rilevamento degli attacchi di presentazione?

C'è un'ulteriore sfida, ma altrettanto critica, per la sicurezza biometrica: garantire che non ci siano interferenze dal sensore all'unità di elaborazione delle decisioni.

Cosa succede se un malware colpisce il software del dispositivo dell'utente o addirittura un hacking completo dell'hardware? Per gli utenti remoti e non controllati che utilizzano i loro telefoni cellulari, esiste sempre il rischio di compromissione del dispositivo.

I metodi di sicurezza biometrica basati su browser sono particolarmente vulnerabili al dirottamento della pipeline della fotocamera. Questo perché il sistema operativo non ha alcun controllo sull'accesso alla fotocamera reale. I freeware per webcam virtuali consentono agli utenti di iniettare nell'applicazione immagini la cui fonte reale è totalmente indistinguibile dall'applicazione.

In questi casi, il fornitore di servizi digitali non può essere certo di come o quando siano state registrate le informazioni che raggiungono i suoi server. Ciò significa che le immagini potrebbero essere registrate da una richiesta di risarcimento andata a buon fine e poi conservate. Al momento giusto, l'immagine o il video vengono iniettati nell'applicazione o direttamente nella connessione del server di rete, aggirando completamente la telecamera. Si tratta di un attacco replay che supererebbe qualsiasi sistema di sicurezza PAD. Un attacco replay è qualitativamente indistinguibile da un video di un dato biometrico autentico.

Allo stesso modo, il malware del dispositivo può registrare le immagini dalla fotocamera del dispositivo durante una richiesta di autenticazione riuscita e riprodurle in seguito in modo programmatico. Questo metodo è incredibilmente interessante per i ladri informatici perché è facilmente scalabile. Una volta scoperto che l'exploit funziona, può essere esteso a migliaia di utenti con un costo incrementale minimo.

In sintesi, il PAD non riesce a rispondere alla domanda: "Si tratta di un'autenticazione reale, registrata in questo momento?". La biometria con PAD da sola non è in grado di determinare che un utente sia realmente presente al momento del completamento della transazione.

Cos'è il rilevamento degli attacchi replay?

Il Replay Attack Detection è un approccio che garantisce che ogni richiesta di autenticazione sia unica. Pertanto, una richiesta non è valida dopo la prima volta che viene elaborata.

RAD deve garantire che un'affermazione sia unica con uno spazio di codice di variabili casuali. Queste variabili devono avere un intervallo sufficientemente ampio da non essere suscettibili di attacchi di forza bruta (tentare diverse varianti finché la versione replay non ha successo).

Allo stesso tempo, l'unicità di una richiesta non deve imporre all'utente di fare qualcosa di unico e diverso ogni volta. Affidarsi all'interazione dell'utente per creare una richiesta di autenticazione unica riduce notevolmente i tassi di completamento. Gli utenti spesso fraintendono le istruzioni, con un conseguente alto tasso di rifiuto degli utenti corretti e quindi di abbandono degli utenti.

iProov adotta un approccio diverso, registrando ogni richiesta con un "FlashMark" passivo. Utilizzando lo schermo del dispositivo, proiettiamo una sequenza di colori sul volto dell'utente. Analizziamo quindi il video per verificare se la richiesta è reale o riprodotta. Con uno spazio di codice di oltre 1.000.000 di combinazioni possibili, nessun utente riceverà mai due volte lo stesso FlashMark.

Il PAD è diventato di attualità negli ultimi anni. Sono stati introdotti standard per i test PAD come ISO 30107 e NIST. iProov è stato ritenuto conforme a tali standard dal National Physical Laboratory, che ha giudicato la tecnologia PAD di iProov "allo stato dell'arte". Noi di iProov siamo entusiasti del fatto che il mercato richieda una sicurezza biometrica che vada oltre l'accuratezza della corrispondenza. Tuttavia, continueremo a spingerci oltre e ad affrontare le sfide di sicurezza olistica su cui il mercato deve ancora concentrarsi... perché sono queste le sfide di sicurezza su cui si concentrano i criminali informatici.