22 de julho de 2025

As câmeras virtuais nativas representam um avanço fundamental na fraude de identidade - elas contornam as medidas de segurança tradicionais operando dentro das permissões padrão do dispositivo, o que as torna praticamente indetectáveis pelos sistemas convencionais de segurança cibernética. Essas ferramentas sofisticadas, porém de fácil acesso, interceptam o feed da câmera do dispositivo e injetam perfeitamente deepfakes ou conteúdo sintético, aparecendo como fluxos de vídeo legítimos para os sistemas de verificação de identidade.

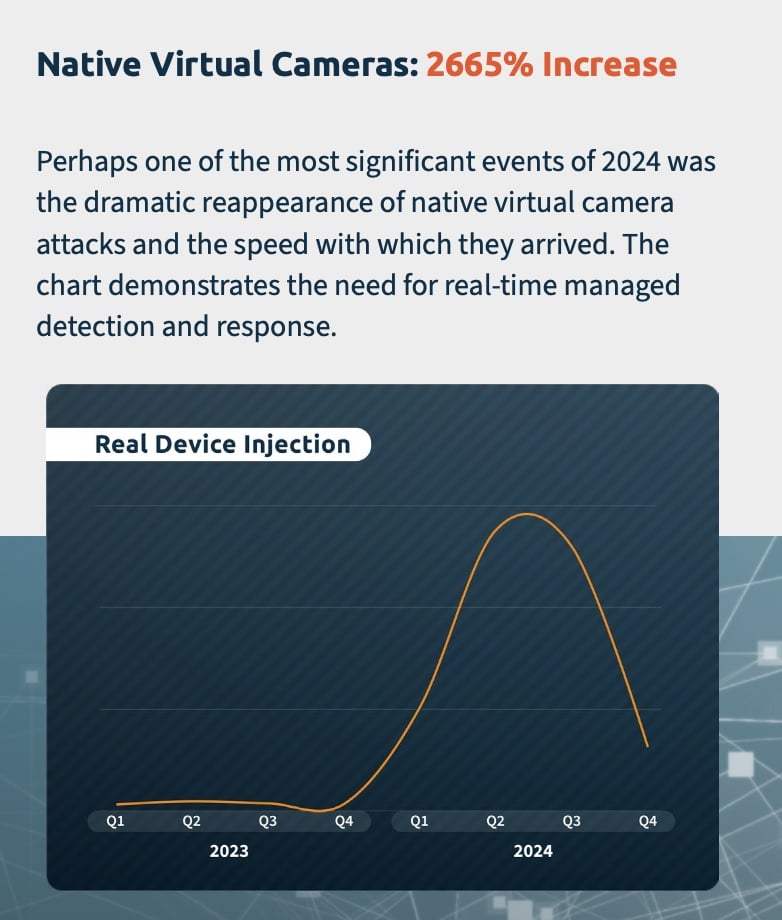

Essa ameaça invisível explodiu em 2.665% em 2024, transformando-se de técnicas experimentais em um dos desafios mais perigosos enfrentados pela verificação remota de identidade em todo o mundo. Conforme revelado no relatório 2025 Threat Intelligence da iProovda iProov, o que antes exigia conhecimento técnico significativo e dispositivos modificados agora pode ser realizado por qualquer pessoa que baixe um aplicativo, inclusive os disponíveis nas principais lojas de aplicativos.

O que são câmeras virtuais nativas?

As câmeras virtuais nativas são aplicativos de software que são executados diretamente nos smartphones e interceptam fluxos de vídeo no nível do dispositivo. Diferentemente dos métodos de injeção anteriores que exigiam hardware especializado ou dispositivos com root, esses ataques modernos operam dentro das permissões padrão do aplicativo, as mesmas permissões que você concederia a qualquer aplicativo de câmera ou vídeo.

Essa evolução representa uma mudança fundamental no cenário de ameaças. A tecnologia deixou de exigir conhecimento técnico sofisticado e passou a ser acessível a qualquer pessoa, democratizando técnicas avançadas de fraude de identidade de uma maneira sem precedentes.

O aumento alarmante: do experimental ao convencional

Nosso Centro de Operações de Segurança (iSOC) mostram uma clara progressão na evolução dos ataques a câmeras nativas:

- Fase experimental (2023): Tentativas limitadas de sondagem com recursos básicos

- Surto de inovação (fevereiro de 2024): Aumento significativo após os avanços nas ferramentas de câmera virtual

- Pico de atividade (Q2 2024): 785 incidentes de ataque semanais detectados

- Mudança tática (final de 2024): Ataques reduzidos, porém mais direcionados, à medida que os agentes de ameaças se tornam seletivos em seus alvos

O que torna essa progressão particularmente preocupante é que ela reflete o sucesso e o amadurecimento mais amplo das táticas de câmeras virtuais nativas em todo o cenário de ameaças. Isso não é apenas um avanço tecnológico - representa uma mudança fundamental em que os agentes de ameaças foram além da sondagem experimental e passaram a desenvolver metodologias sofisticadas e comprovadas. Tendo demonstrado a eficácia desses ataques, os criminosos tornaram-se cada vez mais estratégicos em sua implementação, visando sistematicamente as organizações com sistemas vulneráveis de verificação de identidade e compartilhando inteligência sobre técnicas de violação bem-sucedidas em redes globais. O crime como serviço está se desenvolvendo juntamente com essas metodologias, à medida que os criminosos compartilham e vendem suas técnicas.

Como as câmeras virtuais nativas enganam o sistema operacional

Entender como esses ataques funcionam revela por que eles são tão difíceis de detectar e impedir. A sofisticação não está no hacking complexo, mas na exploração da maneira normal como os dispositivos lidam com as permissões da câmera:

- Solicitação de permissão legítima: O aplicativo malicioso solicita permissões de câmera padrão idênticas às usadas por aplicativos de vídeo legítimos, como o Zoom ou o Instagram. Como nossa equipe de inteligência descobriu, os aplicativos mal-intencionados são encontrados até mesmo em lojas de aplicativos legítimas. O sistema operacional não vê nada suspeito e, portanto, não emite nenhum alarme.

- Interceptação em nível de sistema Uma vez concedido o acesso, o aplicativo se posiciona entre a câmera física do dispositivo e qualquer aplicativo que solicite vídeo. Isso acontece no nível do sistema operacional, tornando a interceptação completamente invisível.

- Substituição de conteúdo Em vez de passar pelo feed da câmera real, o aplicativo injeta conteúdo sintético - deepfakes, vídeos pré-gravados ou imagens manipuladas. O aplicativo de destino recebe o que parece ser um fluxo de câmera genuíno com metadados e características de dispositivo autênticos.

- Entrega perfeita O sistema de verificação de identidade recebe o fluxo de vídeo fraudulento exatamente como se ele viesse diretamente da câmera do dispositivo, sem nenhuma indicação de que houve manipulação.

Por que as medidas de segurança tradicionais falham

A sofisticação dos ataques de câmeras virtuais nativas apresenta desafios significativos para as abordagens de segurança convencionais:

- Estrutura de permissão legítima: Esses ataques operam dentro das permissões padrão do dispositivo, o que dificulta sua identificação por meio do monitoramento de permissões.

- Metadados intactos: Ao contrário dos métodos de injeção anteriores, os ataques de câmera nativa mantêm os metadados e as características do dispositivo adequados, ignorando muitas verificações tradicionais.

- Não é necessário root: A descoberta mais preocupante em nossa pesquisa de 2024 foi que esses ataques não exigem dispositivos com root ou jailbroken, o que torna a detecção tradicional de root insuficiente como medida de segurança. (o enraizamento (ou jailbreak no iOS) é o processo de obter controle administrativo total sobre o sistema operacional de um dispositivo, geralmente para contornar restrições ou instalar aplicativos não autorizados).

- Distribuição da App Store: Nossos pesquisadores descobriram aplicativos de câmera mal-intencionados em lojas de aplicativos comuns, destacando como essas ferramentas passaram da dark web para canais de distribuição aparentemente legítimos.

O problema da App Store

A descoberta de um aplicativo de câmera mal-intencionado em uma loja de aplicativos convencional é um marco significativo na evolução desses ataques. Embora o aplicativo tenha sido removido da loja oficial após a detecção, ele continua disponível por meio de fontes de terceiros, o que ilustra a natureza persistente dessas ameaças.

Esse desenvolvimento tem implicações profundas para as estratégias de segurança. A presença na loja de aplicativos fornece a essas ferramentas um verniz de legitimidade e aumenta drasticamente seu potencial de distribuição, escalabilidade e alcance.

Além da biometria: Um desafio de segurança cibernética

O aumento dos ataques de câmeras nativas desafia a categorização tradicional das ameaças de verificação de identidade.ameaças à verificação de identidade. Esses ataques existem na interseção da segurança biométrica e da segurança cibernética, exigindo estratégias de defesa integradas que abordem ambos os domínios.

As evidências de nossa inteligência contra ameaças mostram claramente que uma defesa robusta requer uma forte detecção biométrica de vivacidade e medidas de segurança cibernética trabalhando em conjunto. Os padrões de ataque que observamos sugerem que os agentes de ameaças estão explorando ativamente essa abordagem dupla, visando os pontos fracos onde esses dois domínios de segurança se encontram.

A solução: Como você pode se defender contra ataques de câmeras virtuais nativas?

A proteção eficaz contra esses ataques sofisticados exige uma abordagem em várias camadas. Tudo começa com a visibilidade; você não pode se defender contra o que não pode detectar. A capacidade de identificar atividades suspeitas em tempo real é a base de qualquer defesa biométrica eficaz.

1. Detecção e resposta gerenciadas em tempo real

Talvez o mais importante seja o fato de as organizações precisarem de recursos de monitoramento contínuo que possam identificar novos padrões de ataque em tempo real. A rápida evolução dessas ameaças significa que as defesas estáticas se tornam obsoletas rapidamente. As medidas de segurança que não conseguem se adaptar rapidamente ficam para trás em relação à ameaça, permitindo que novos tipos de ataque passem despercebidos. É por isso que a detecção e a resposta gerenciadas, com sinais em tempo real, são essenciais para manter a resiliência dos sistemas de verificação de identidade.

2. Detecção dinâmica de vivacidade

Tradicional detecção ativa de vivacidade (baseada em mecanismos de desafio-resposta como piscar ou girar) é vulnerável a ataques de câmeras nativas porque depende de ações previsíveis do usuário que podem ser replicadas. Quando esses sistemas esperam respostas específicas, como piscar ou mover a cabeça, o software de câmera virtual pode fornecer imagens sintéticas que espelham esses comportamentos.

O uso generalizado da detecção ativa de vivacidade impulsionou a demanda por ferramentas nativas de ataque a câmeras virtuais, pois elas foram projetadas especificamente para fornecer os movimentos precisos que esses sistemas exigem. Soluções passivas de detecção de vivacidade, como Dynamic Livenessevitam essa vulnerabilidade por não fornecerem aos invasores um modelo previsível de comportamentos a serem replicados.

O Flashmark™ do iProov ilumina uma sequência única de luz na tela que é sempre diferente. Se essa sequência exata de reflexos não for validada, saberemos que não se trata de uma pessoa real em tempo real.

3. Verificação da integridade do dispositivo

Embora a detecção da raiz por si só não seja mais suficiente, as verificações abrangentes da integridade do dispositivo continuam sendo uma importante camada de defesa. Essas verificações devem examinar todo o pipeline de processamento de vídeo, e não apenas o status da raiz do dispositivo.

O futuro das ameaças às câmeras nativas

A trajetória dos ataques de câmeras virtuais nativas sugere uma evolução contínua e uma sofisticação cada vez maior. À medida que as tecnologias legítimas de processamento de vídeo e câmera avançam, podemos esperar desenvolvimentos paralelos nos recursos de ataque.

Particularmente preocupante é a possível integração desses ataques com outras ameaças emergentes, como as técnicas de conversão de imagem em vídeo identificadas no final de 2024. Essas cadeias de ataque combinadas podem criar desafios extraordinariamente difíceis para os sistemas de verificação de identidade.

Ameaça da câmera nativa: Resumo

Os ataques de câmeras virtuais nativas representam uma mudança fundamental no cenário de ameaças à verificação de identidade. Seu aumento drástico ressalta a necessidade urgente de as organizações reavaliarem suas estratégias de segurança e implementarem defesas em várias camadas capazes de lidar com essa ameaça em evolução.

O futuro da segurança de identidade não está em uma única tecnologia, mas em abordagens abrangentes que integram segurança biométrica, segurança cibernética e inteligência contra ameaças em tempo real. Como esses ataques continuam a evoluir, as organizações devem permanecer vigilantes e adaptáveis, implementando medidas de segurança que possam evoluir tão rapidamente quanto as próprias ameaças.

Para obter uma análise abrangente dos ataques de câmeras virtuais nativas e orientações detalhadas sobre como proteger sua organização, faça o download do Relatório de Inteligência sobre Ameaças 2025 completo do iProov.

Agende uma demonstração com a iProov hoje mesmo para saber como nossa tecnologia de detecção dinâmica de vivacidade pode ajudar a proteger sua organização contra ataques de câmeras virtuais nativas.