30 de julho de 2025

Um funcionário faz login em Londres e é solicitado a digitar uma senha de uso único (OTP).

Dez minutos depois, o mesmo usuário faz login em Sydney e insere outra OTP.

Ambas as tentativas são aprovadas autenticação multifatorial (MFA). Apenas uma é legítima.

Esse é o principal ponto fraco de muitas estratégias de autenticação baseada em risco (RBA): você está acionando a autenticação adicional, mas não está realmente verificando quem está por trás da tela.

Os atacantes sabem disso e estão explorando esse fato.

Grupos como Aranha Dispersa comprometeram comprometeram grandes organizações, incluindo a M&SCo-op e Qantas, enganando os usuários para que aprovem o acesso fraudulento. Armados com IA, eles estão lançando campanhas de phishing, clones de voz e tentativas de falsificação de identidade mais convincentes do que nunca.

Ao mesmo tempo, as forças de trabalho estão mais distribuídas, os dispositivos são mais diversificados e os sinais de identidade são mais difíceis de confiar.

O resultado é claro: a MFA tradicional não é mais suficiente em momentos de alto risco. Para se defender das ameaças modernas, as organizações precisam ir além dos códigos de acesso e das notificações push. Elas precisam de uma maneira de verificar a identidade, não apenas o conhecimento ou a posse. Nesta postagem, exploraremos como a verificação biométrica preenche essa lacuna e como a abordagem do iProov ajuda as organizações a se adaptarem ao atual cenário de ameaças sem aumentar o atrito para os usuários legítimos.

O que é autenticação baseada em risco?

A autenticação baseada em risco (RBA) é uma abordagem de segurança que ajusta dinamicamente os requisitos de autenticação com base em sinais de risco contextuais, como reputação do dispositivo, localização geográfica, horário de acesso ou anomalias comportamentais.

Quando a atividade parece ser de baixo risco, os usuários recebem acesso sem problemas. Mas quando algo foge à norma, como uma tentativa de login de um país desconhecido, o RBA aciona etapas adicionais de verificação.

Esse modelo adaptativo atinge um equilíbrio entre a segurança e a experiência do usuário, ajudando a reduzir o atrito e dificultando o sucesso dos invasores, mesmo que as credenciais sejam comprometidas.

A função da autenticação baseada em risco no Zero Trust

O RBA não é apenas um recurso conveniente - é um pilar fundamental de uma estrutura de segurança Zero Trust. A Zero Trust não pressupõe nenhuma confiança implícita, independentemente do usuário, do dispositivo ou da rede. Toda tentativa de acesso deve ser verificada, contínua e contextualmente.

Ao avaliar o risco em tempo real, o RBA permite que você:

- Imponha uma verificação mais forte para acesso de alto risco

- Minimize o atrito para usuários de baixo risco

- Validar continuamente a identidade além do evento de login

Ele cria um modelo de controle de acesso dinâmico que se adapta à medida que o risco muda, alinhando-se estreitamente aos princípios do Zero Trust.

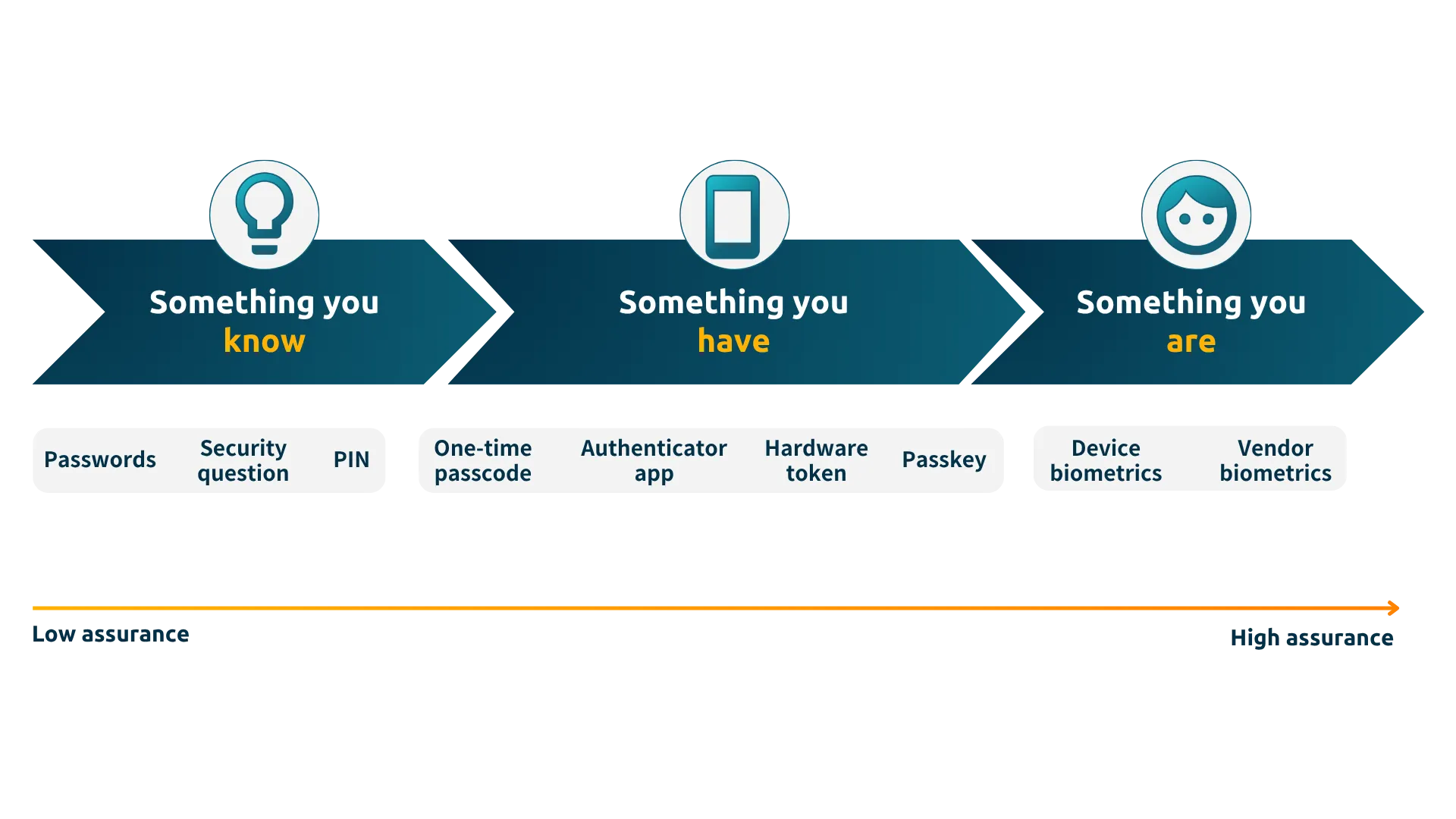

O problema com a MFA tradicional

A autenticação baseada em risco é uma solução inteligente para a troca entre segurança e velocidade. No entanto, sua eficácia é frequentemente prejudicada por métodos de autenticação por etapas. A maioria das organizações ainda depende de OTPs, notificações por push ou perguntas de segurança, que podem ser interceptadas, manipuladas ou submetidas a engenharia social. De forma crítica, esses métodos verificam apenas se você conhece uma credencial (conhecimento) ou tem acesso a um dispositivo (posse). Eles não verificam quem você é (inerência).

Como os invasores contornam a MFA em fluxos de trabalho baseados em risco

Agentes de ameaças, como o Scattered Spider, revelaram como a MFA se torna vulnerável quando está desconectada da identidade. Suas táticas incluem:

- Credenciais de phishing por meio de páginas de login falsas ou convencendo os provedores de telecomunicações a transferir números de telefone para cartões SIM controlados por invasores, permitindo que eles interceptem OTPs de SMS.

- Fazer-se passar por funcionários usando clones de voz gerados por IA para enganar os help desks e fazê-los compartilhar códigos MFA ou autorizar novos dispositivos.

- Sequestro de sessão ou emulação de dispositivo para imitar ambientes de usuários legítimos e contornar sinais de risco.

- bombardeio de MFA para sobrecarregar os usuários com notificações push repetidas até que eles aprovem uma por frustração ou confusão.

Essas técnicas são bem-sucedidas porque exploram uma falha comum: a suposição de que passar na MFA significa confirmar a identidade. Com a IA tornando esses ataques mais rápidos e mais convincentes, a autenticação baseada em risco deve evoluir para incluir uma verificação mais forte e baseada em identidade. Em cenários de alto risco, verificar a posse não é mais suficiente - você precisa verificar a identidade.

Biometria: A camada que faltava na autenticação baseada em risco

A verificação biométrica resolve o problema central: ela verifica se a pessoa certa está por trás do login, e não apenas alguém que está segurando o dispositivo certo. É um recurso essencial para casos de uso de alto risco, como:

- Recuperação de conta

- Integração remota

- Gerenciamento de acesso privilegiado

- Autorização de novo dispositivo

A biometria vincula o acesso ao indivíduo - não à senha, ao telefone ou ao e-mail. Ela é resistente a phishing, não pode ser interceptada ou compartilhada e, quando feita de forma passiva, como a abordagem do iProov, acrescenta pouco ou nenhum atrito para indivíduos genuínos.

Por que a biometria supera a MFA herdada

Quando adicionada a uma estrutura RBA, a biometria oferece vantagens distintas:

- Maior garantia: Confirme a pessoa real, não apenas um dispositivo ou token

- Fraude menor: Phishing, spoofing e deepfakes não funcionam contra a detecção de vivacidade

- Melhor experiência do usuário: A verificação facial passiva evita etapas adicionais

- À prova de futuro: Resistente à IA, nativo da nuvem e adaptável a ameaças em evolução

Ao contrário das OTPs e das notificações por push, a biometria facial do iProov oferece garantia resiliente mesmo quando os agentes de ameaças evoluem suas táticas, detectando, adaptando-se e defendendo-se continuamente contra métodos de ataque emergentes.

Como fortalecer sua estratégia de AMF hoje

Se estiver avaliando maneiras de fechar a lacuna de garantia em sua estratégia de RBA, concentre-se nessas áreas:

- Escolha biometria que verifique vivacidadee não apenas a correspondência de imagens

- Procure métodos passivos para reduzir o atrito com o usuário

- Priorize a tecnologia resistente à IA que detecta deepfakes e se adapta às ameaças em evolução em tempo real

- Aplique a biometria às interações de maior risco

- Selecione fornecedores que se integrem perfeitamente à sua pilha de identidade existente

Fale com um consultor para explorar como a autenticação biométrica se encaixa em seus fluxos de trabalho de autenticação baseados em risco.