30 de agosto de 2019

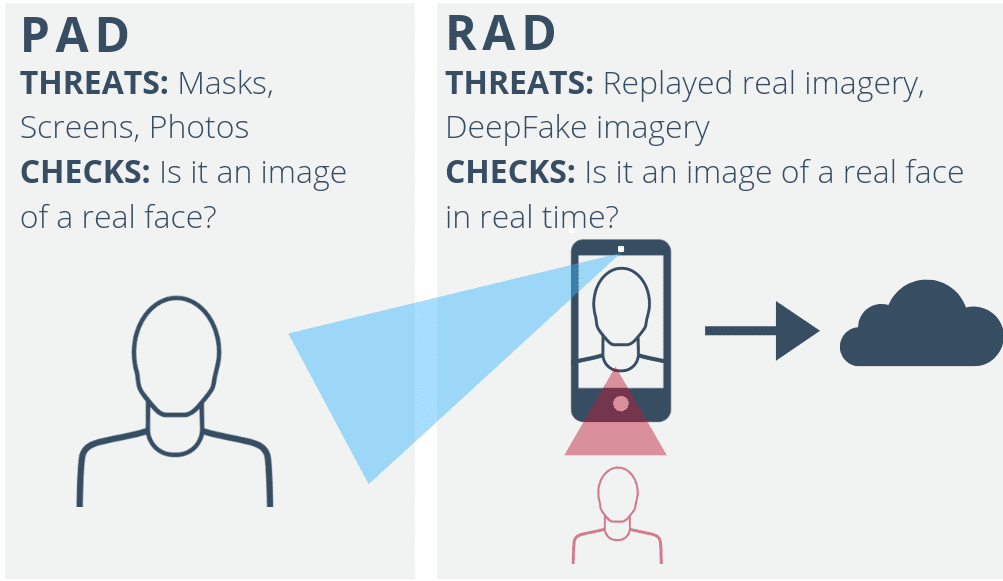

A detecção de ataques de apresentação ou "PAD" é um tópico crescente no setor de biometria. Embora esse seja definitivamente um passo na direção certa, os ladrões cibernéticos ainda estão explorando diligentemente as brechas de segurança na comprovação de identidade e na autenticação forte do cliente. O foco exclusivo em ataques de apresentação por si só não aborda as vulnerabilidades de outras formas de falsificação de identidade.

Este artigo ilustrará como o PAD sozinho não garante a segurança biométrica. Os CSOs e os líderes de conformidade também devem considerar a detecção de ataques de repetição, ou "RAD".

O que é detecção de ataque de apresentação?

Fatores biométricos, como rosto, impressão digital, palma da mão ou íris, são inerentemente diferentes das senhas. Isso ocorre porque sua segurança não depende de sigilo. Você pode encontrar uma cópia do meu rosto no LinkedIn ou no Facebook com apenas três cliques. Você pode imprimir uma foto do meu rosto e apresentá-la a um sistema de autenticação facial.

Se a falsificação de identidade fosse simplesmente uma questão de combinar meu rosto com a imagem que está sendo apresentada, minha identidade digital seria incrivelmente insegura. Em vez disso, a segurança biométrica se baseia na correspondência precisa de uma biometria que está genuinamente presente: o rosto real. O PAD atende à necessidade de correspondência biométrica para verificar se o objeto apresentado ao sensor é a biometria real e não uma réplica física.

Um PAD eficaz impedirá que alguém imprima uma foto do meu rosto e a coloque na frente da câmera do meu celular na maior parte do tempo. Pode até impedir que uma máscara de US$ 10.000 seja feita por artesãos no Japão usando uma digitalização 3D do meu rosto.

O problema é que há poucos cenários de fraude de identidade em que o benefício de falsificar a identidade de alguém vale o custo de criar uma máscara sofisticada. O objetivo real dos ladrões cibernéticos é encontrar vetores de ataque escalonáveis e de baixo custo que possam ser implementados globalmente em grandes volumes de vítimas.

Qual é o problema com a Detecção de Ataque de Apresentação sozinha?

Há um desafio adicional, mas igualmente crítico, para a segurança biométrica: garantir que não haja interferência do sensor na unidade de processamento de decisões.

E se houver um malware afetando o software do dispositivo do usuário ou até mesmo uma invasão total do hardware? Para usuários remotos e não supervisionados em seus telefones celulares, há sempre esse risco de comprometimento do dispositivo.

Os métodos de segurança biométrica baseados em navegador são particularmente vulneráveis ao sequestro do pipeline da câmera. Isso ocorre porque o sistema operacional não tem controle sobre o acesso à câmera real. O freeware de webcam virtual permite que os usuários injetem imagens no aplicativo cuja fonte real é totalmente indistinguível para o aplicativo.

Nesses casos, o provedor de serviços digitais não pode ter certeza de como ou quando as informações que chegam aos seus servidores foram registradas. Isso significa que as imagens podem ser registradas em uma reivindicação bem-sucedida e depois retidas. No momento certo, essa imagem ou vídeo é injetado no aplicativo ou diretamente na conexão do servidor de rede, ignorando totalmente a câmera. Isso é um ataque de repetição e passaria por qualquer segurança de PAD. Um ataque de repetição é qualitativamente indistinguível de um vídeo de uma biometria genuína.

Da mesma forma, o malware do dispositivo pode gravar imagens da câmera do dispositivo durante uma reivindicação de autenticação bem-sucedida e, posteriormente, reproduzi-las de forma programática. Esse método é incrivelmente atraente para os ladrões cibernéticos, pois é facilmente escalável. Uma vez que a exploração tenha funcionado, ela pode ser ampliada para milhares de usuários com um custo incremental mínimo.

Em resumo, o PAD não aborda a questão: "Esta é uma autenticação real, registrada neste exato momento?" A biometria com o PAD, por si só, não pode determinar se um usuário está realmente presente no momento da conclusão da transação.

O que é a detecção de ataques de repetição?

A detecção de ataques de repetição é uma abordagem que garante que cada reivindicação de autenticação seja exclusiva. Portanto, uma reivindicação é inválida após a primeira instância em que é processada.

A RAD deve garantir que uma reivindicação seja exclusiva com um espaço de código de variáveis aleatórias. Essas variáveis devem ter um intervalo grande o suficiente para não serem suscetíveis a ataques de força bruta (tentar novamente diversas variações até que a versão de repetição seja bem-sucedida).

Ao mesmo tempo, tornar uma reivindicação exclusiva não deve colocar o ônus sobre o usuário de fazer algo único e diferente a cada vez. A dependência da interação do usuário para criar uma reivindicação de autenticação exclusiva reduz enormemente as taxas de conclusão. Os usuários frequentemente entendem mal as instruções, o que resulta em uma alta taxa de rejeição de usuários corretos e, portanto, em desistências de usuários.

O iProov adota uma abordagem diferente, registrando cada reivindicação com um "FlashMark" passivo. Usando a tela do dispositivo, projetamos uma sequência de cores no rosto do usuário. Em seguida, analisamos o vídeo para testar se a reivindicação é real ou repetida. Com um espaço de código de mais de 1.000.000 de combinações possíveis, nenhum usuário jamais receberá o mesmo FlashMark duas vezes.

O PAD tornou-se tópico nos últimos anos. O iProov foi considerado em conformidade com esses padrões pelo National Physical Laboratory, que considerou a tecnologia de PAD do iProov "de última geração". Na iProov, estamos entusiasmados com o fato de o mercado estar exigindo segurança biométrica que vai além da correspondência precisa. No entanto, continuaremos a ampliar os limites e a abordar os desafios de segurança holísticos nos quais o mercado ainda não se concentrou... porque esses são os desafios de segurança nos quais os criminosos cibernéticos estão concentrados.